Skaner sieci LAN

- Skanowanie sieci

- Skaner sieci

- Mapy sieci

- Zdalna instalacja

- Skanowanie urządzeń w sieci

Czym jest skaner sieci LAN?

Skaner sieci jest to oprogramowanie, które przeszukuje sieć komputerową w celu odszukania wszystkich podłączonych urządzeń posiadających adres IP, który mieści się w zakresie adresów ustalonych podczas konfiguracji skanera. Przykładowy zakres wygląda następująco: 192.168.1.2 – 192.168.1.255

Dzięki takiemu ustawieniu skaner będzie wyszukiwał urządzenia w zakresie 253 adresów.

Wywołanie akcji skanowania może odbywać się na 3 różne sposoby:

- ręcznie,

- za pomocą harmonogramu,

- wykorzystując żądania DHCP – każdy komputer, który po raz pierwszy podłącza się do sieci oraz ma włączoną usługę DHCP na karcie sieciowej, wysyła broadcastem informację (żądanie) do wszystkich w sieci. W tej informacji prosi o przydzielenie adresu IP, skaner sytemu eAuditor przechwytuje to żądanie i – po odpowiednim opóźnieniu – uruchamia skan sieci.

W jaki sposób działa wyszukiwanie?

Skaner opiera się na protokole ICMP – jest to protokół sieciowy, na którym opiera się praktycznie wszystko w sieci, ale dla potrzeb tego dokumentu wystarczy nam informacja, że dzięki niemu działają takie programy jak: ping (sprawdza połączenie miedzy 2 hostami) i tracert (sprawdza trasę oraz to, przez jakie routery przechodzi pakiet). Skaner sieciowy wykorzystuje komunikat „ICMP Echo Request” wysyłany z skanera do hosta, na który host musi odpowiedzieć. Hostem jest tutaj jeden adres z ustawionego zakresu podczas konfiguracji skanera. Jeśli host nie odpowie komunikatem „ICMP Echo Reply”, to skaner sprawdza aktywne porty – jeśli nic nie wykryje, to znaczy że dany adres jest wolny i nie jest przypisane do niego żadne urządzenie.

Skaner sieciowy w systemie eAuditor umożliwia skanowanie również portów używanych przez komputery, dzięki czemu możemy dowiedzieć się, jakie usługi wykorzystują dane urządzenia w naszej organizacji. Skaner posiada też wsparcie dla protokołu SNMP, dzięki czemu możemy sprawdzić m.in. informacje o urządzeniach takich jak switche oraz stan ich portów – które są wolne, a które są zajęte itp.

Funkcjonalności skanera sieci LAN

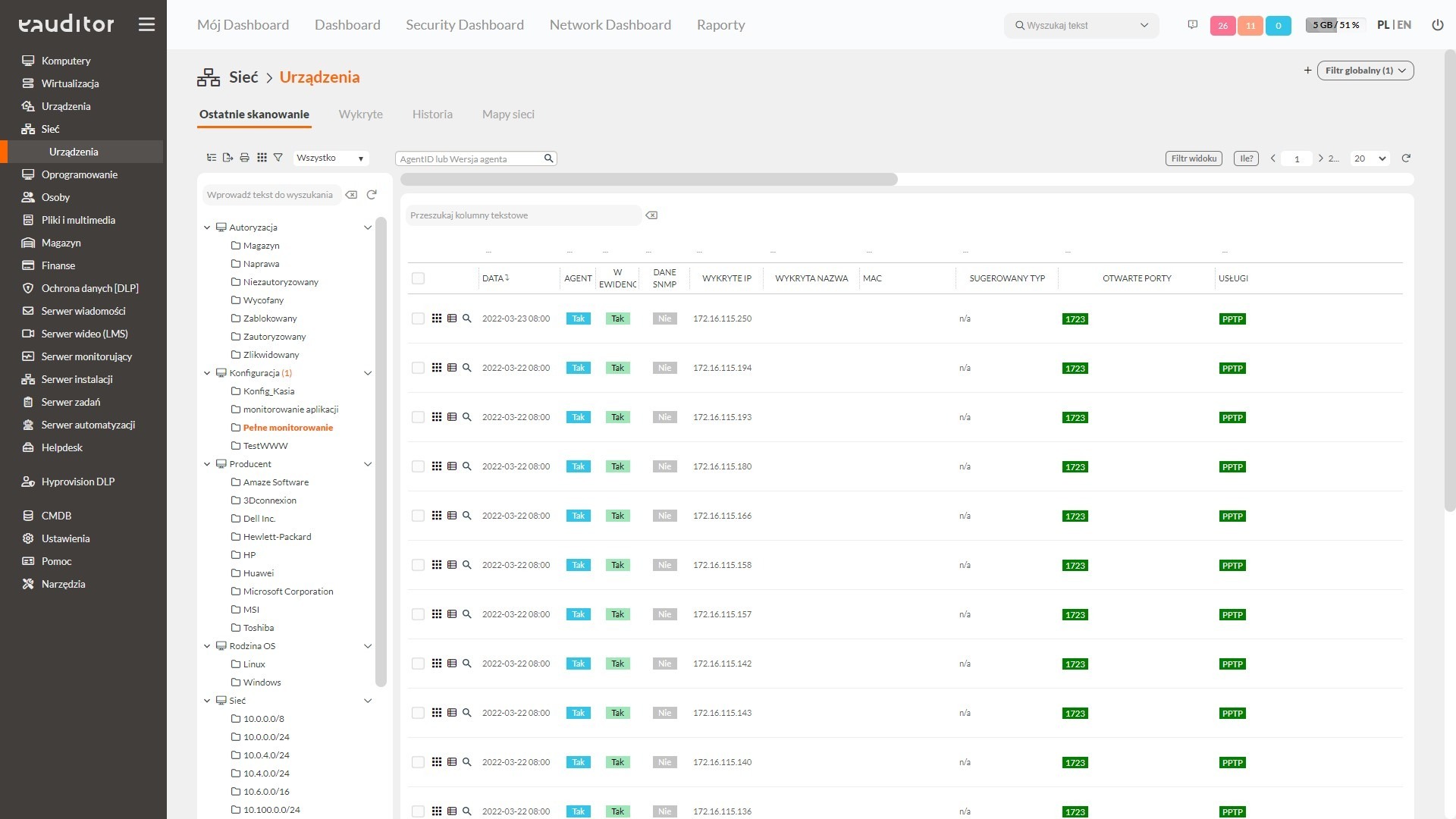

Skaner jest wbudowaną funkcjonalnością systemu eAuditor. Znajduje się w repozytorium.

Funkcjonalności skanera sieci systemu eAuditor:

- skanowanie urządzeń po IP,

- skanowanie portów urządzeń,

- budowanie map sieci,

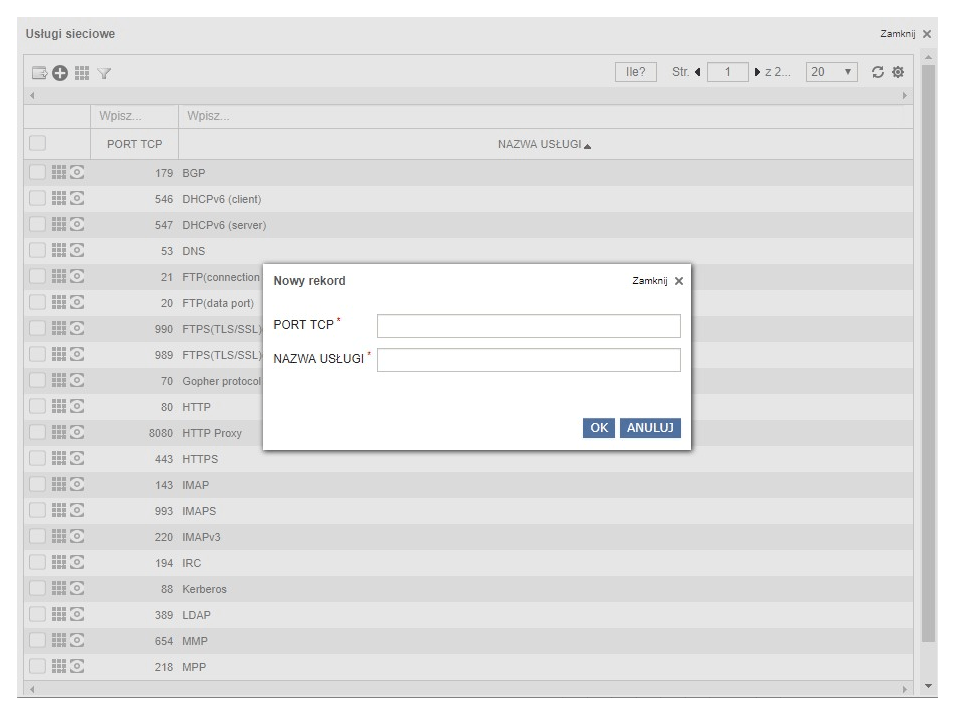

- budowanie listy usług w oparciu o porty, z których korzystają,

- zdalna instalacja oprogramowania w oparciu o WMI.

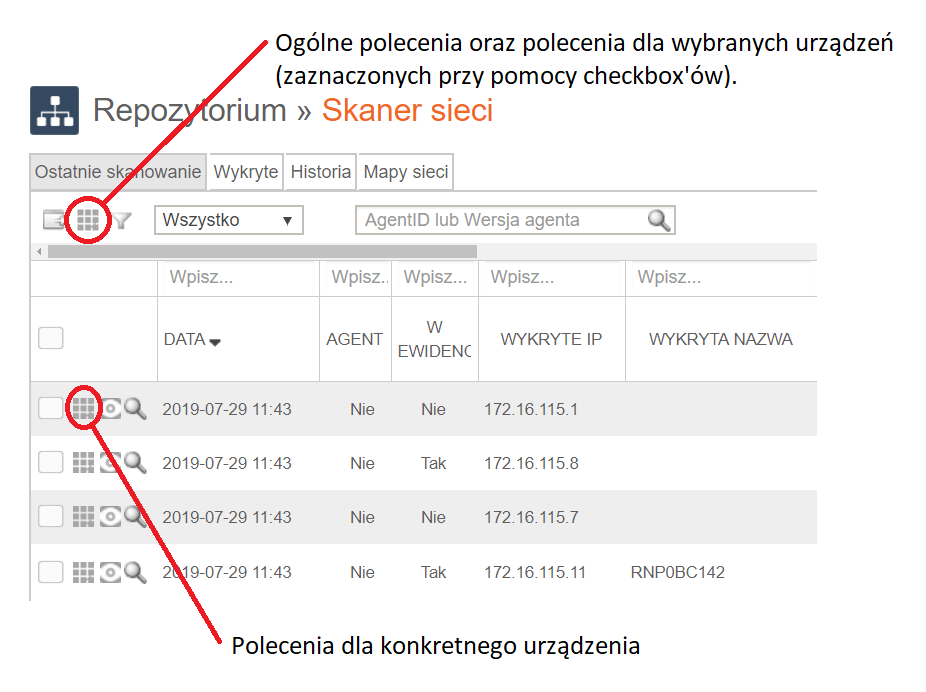

Aby wejść do poleceń zarządzających skanerem należy wybrać ikonę szachownicy dla ogólnych poleceń w zakładce wykryte.

Po wybraniu ikony szachownicy zostanie wyświetlone okno wyboru jednego z następujących poleceń:

Skanowanie sieci LAN

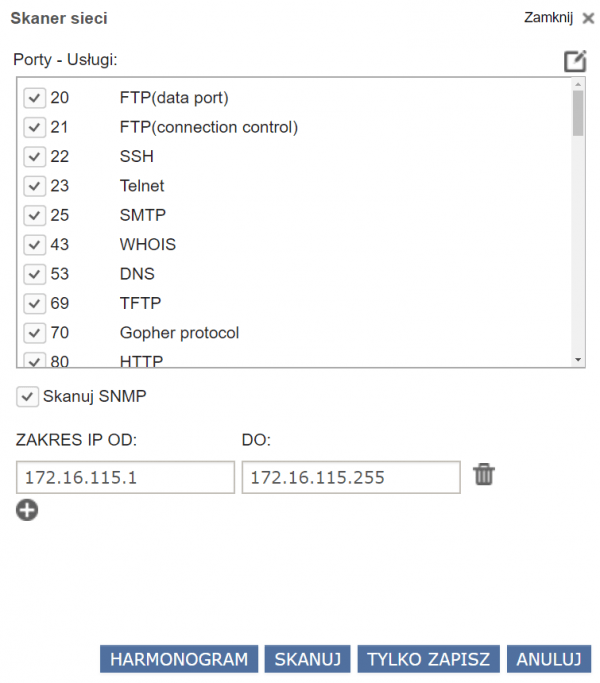

W celu przeskanowania sieci wybierz:

- porty (usługi), na których skaner ma nasłuchiwać,

- zakres adresów IP, na które mają być wysyłane żądania ICMP Echo Request,

- zaznacz, czy skanować SNMP.

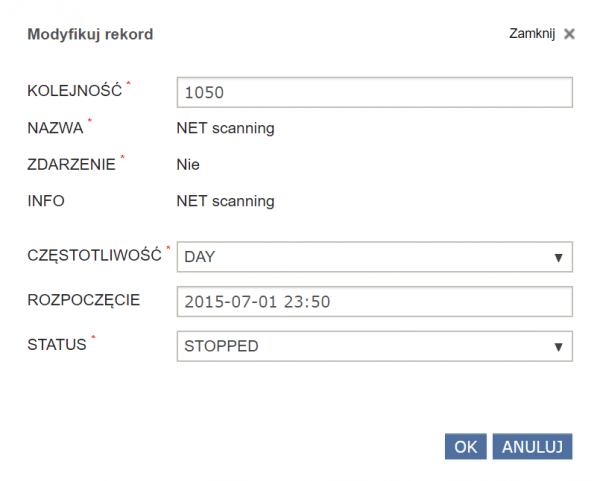

Po dokonaniu wyboru dotyczącego zakresów IP oraz interesujących portów istnieje możliwość ustalenia automatycznego skanowania (zgodnie z harmonogramem). W celu ustalenia harmonogramu wybierz:

- częstotliwość,

- datę startu harmonogramu,

- ustalenie, czy harmonogram ma być aktywny.

Po dokonaniu wyboru dotyczącego zakresów IP oraz interesujących portów istnieje możliwość ustalenia automatycznego skanowania (zgodnie z harmonogramem). W celu ustalenia harmonogramu wybierz:

Usuwanie sesji skanowania

W celu zdalnego zainstalowania agenta, należy użyć opcji „Usuń sesję skanowania”. Po wybraniu tej opcji cała aktywnie widoczna sesja skanowania zostanie usunięta. W celu uzyskania nowych wyników skanowania, należy ponownie uruchomić skaner ręcznie lub poczekać na wykonanie automatyczne, zgodne z harmonogramem.

Zdalna instalacja agenta

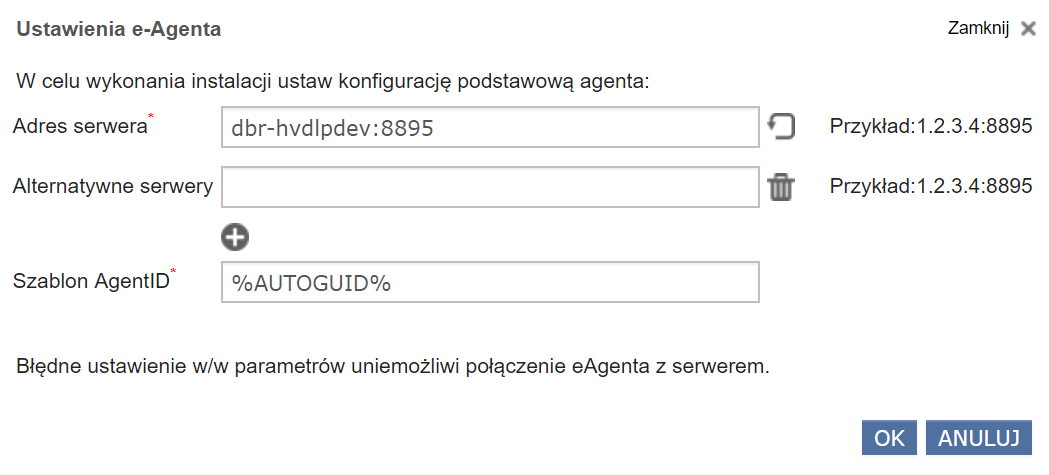

W celu zdalnego zainstalowania agenta, należy użyć opcji „Zainstaluj zdalnie eAgenta”.

Skaner posiada funkcjonalność instalacji zdalnej agenta systemu eAuditor / Hyprovision na komputerach podłączonych do sieci i posiadających wspierany system operacyjny. Przed zdalnym zainstalowaniem wymagane jest skonfigurowanie odpowiednio komputera. Cały proces przedstawiony jest w punkcie „zdalna instalacja”.

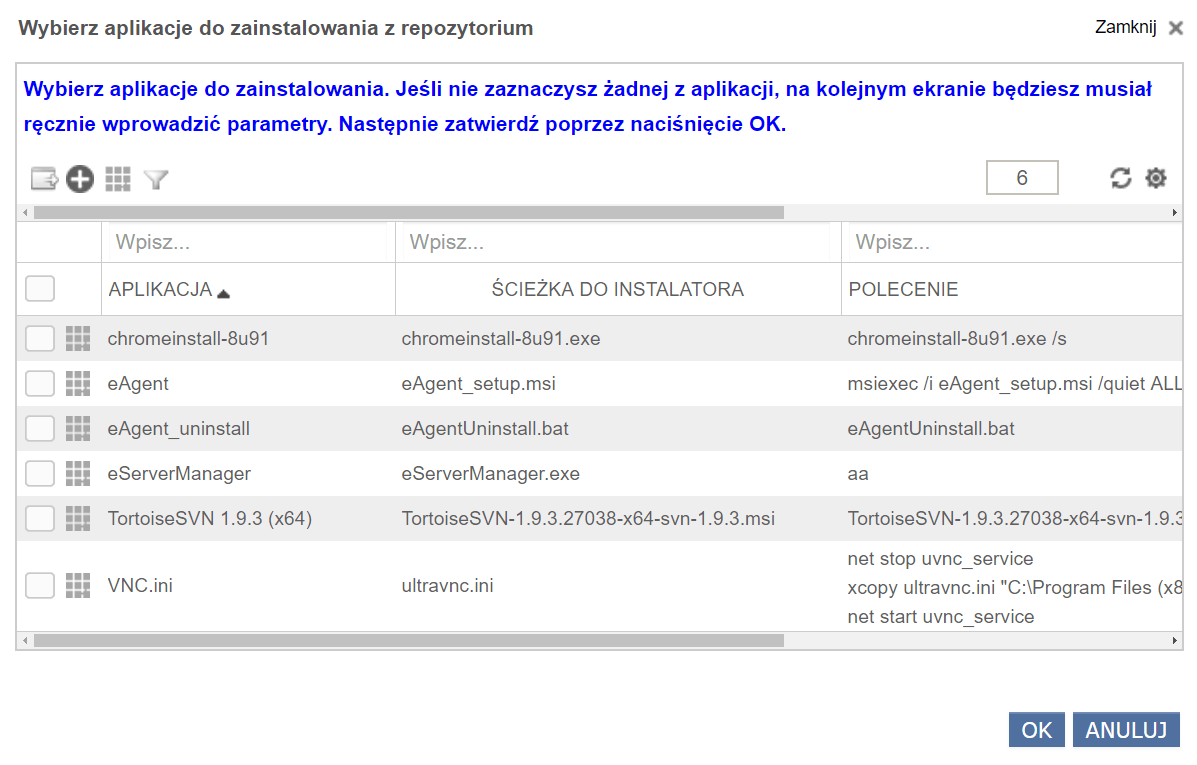

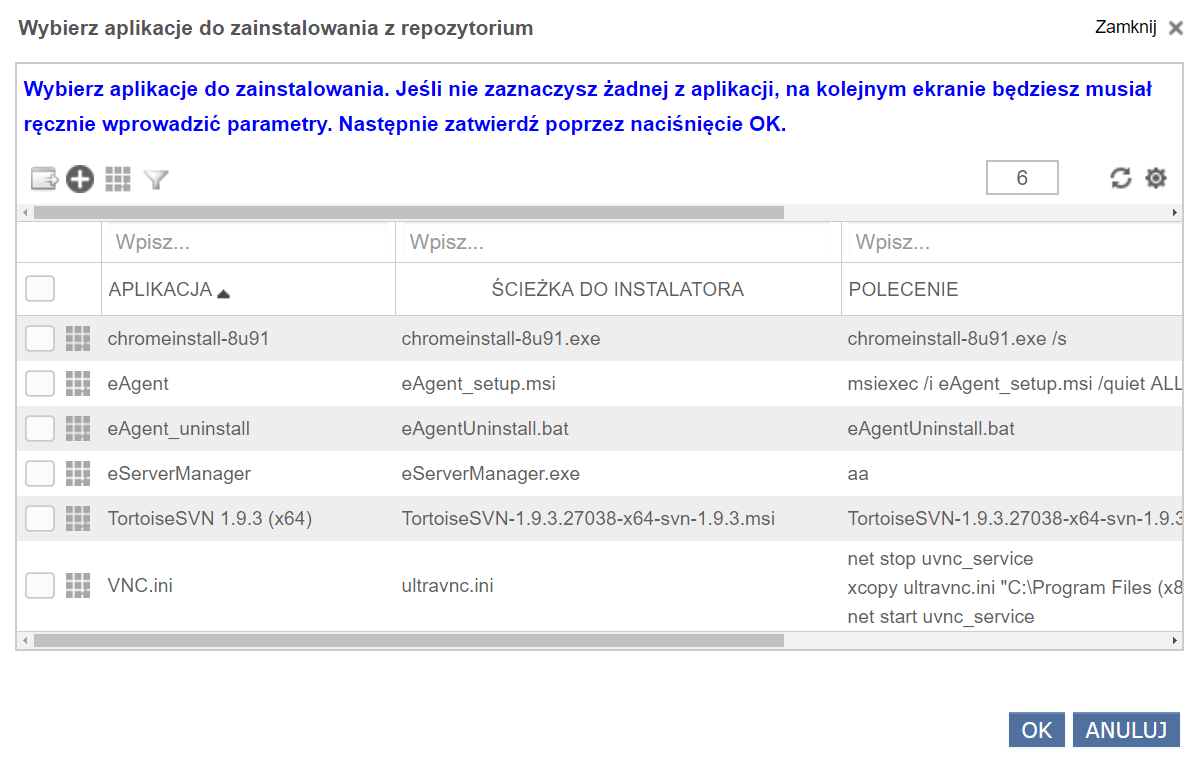

Zdalna instalacja dowolnego oprogramowania

W celu zdalnego zainstalowania agenta należy użyć opcji „Zainstaluj zdalnie”. Skaner umożliwia instalacje dowolnego oprogramowania na komputerach (również niewyposażonych w agenta). Żeby zainstalować oprogramowanie na komputerach w naszej sieci muszą być spełnione dwa warunki:

aplikacja musi znajdować się w repozytorium na serwerze (jest możliwość dodania dowolnej aplikacji do repozytorium),

komputer musi posiadać odpowiedni system oraz odpowiednią konfigurację opisaną w punkcie „zdalna instalacja”.

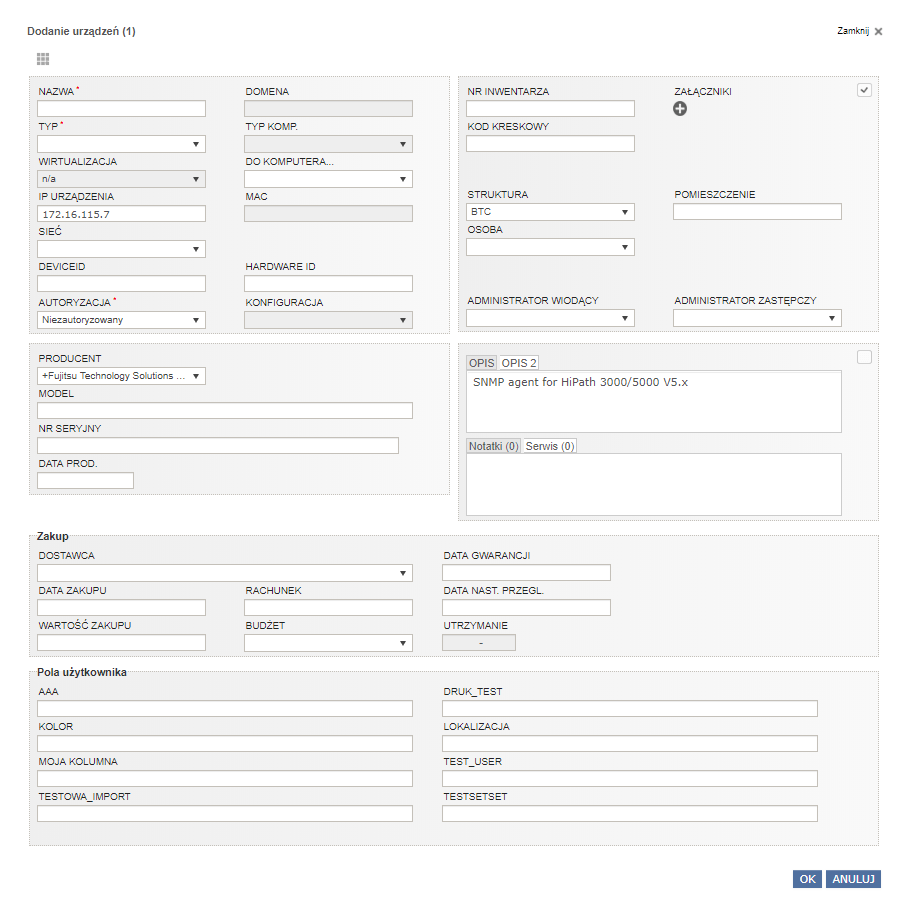

Dodawanie do urządzeń

Z poziomu skanera możemy bezpośrednio dodać odnalezione urządzenia do repozytorium systemu eAuditor.

Historia

Historia umożliwia porównanie aktywności urządzeń w tym portów oraz usług z dowolnego wybranego okresu, w którym zostało przeprowadzone skanowanie. Dzięki temu można stwierdzić, jakie usługi były aktywne lub nieaktywne w danym czasie.

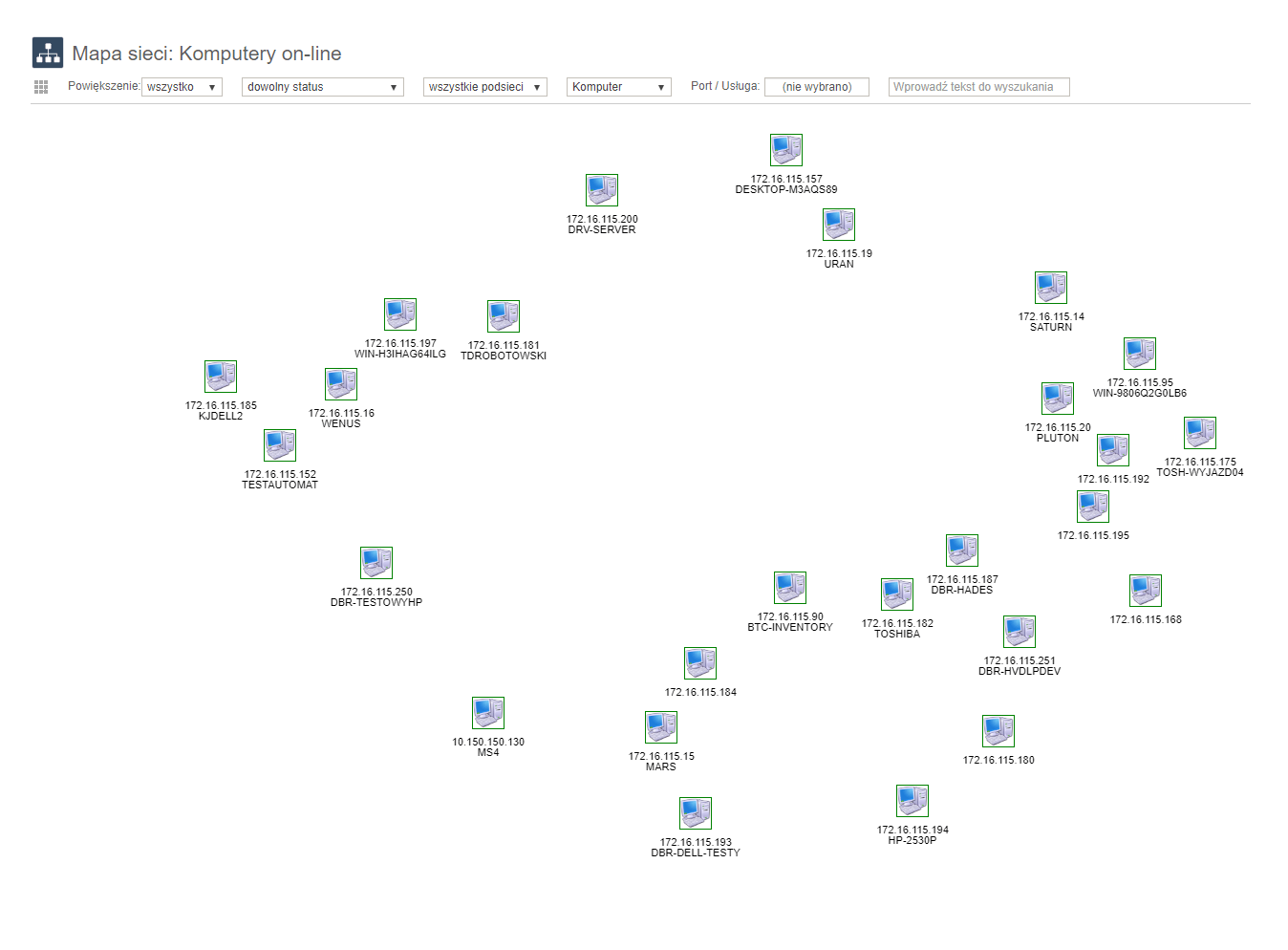

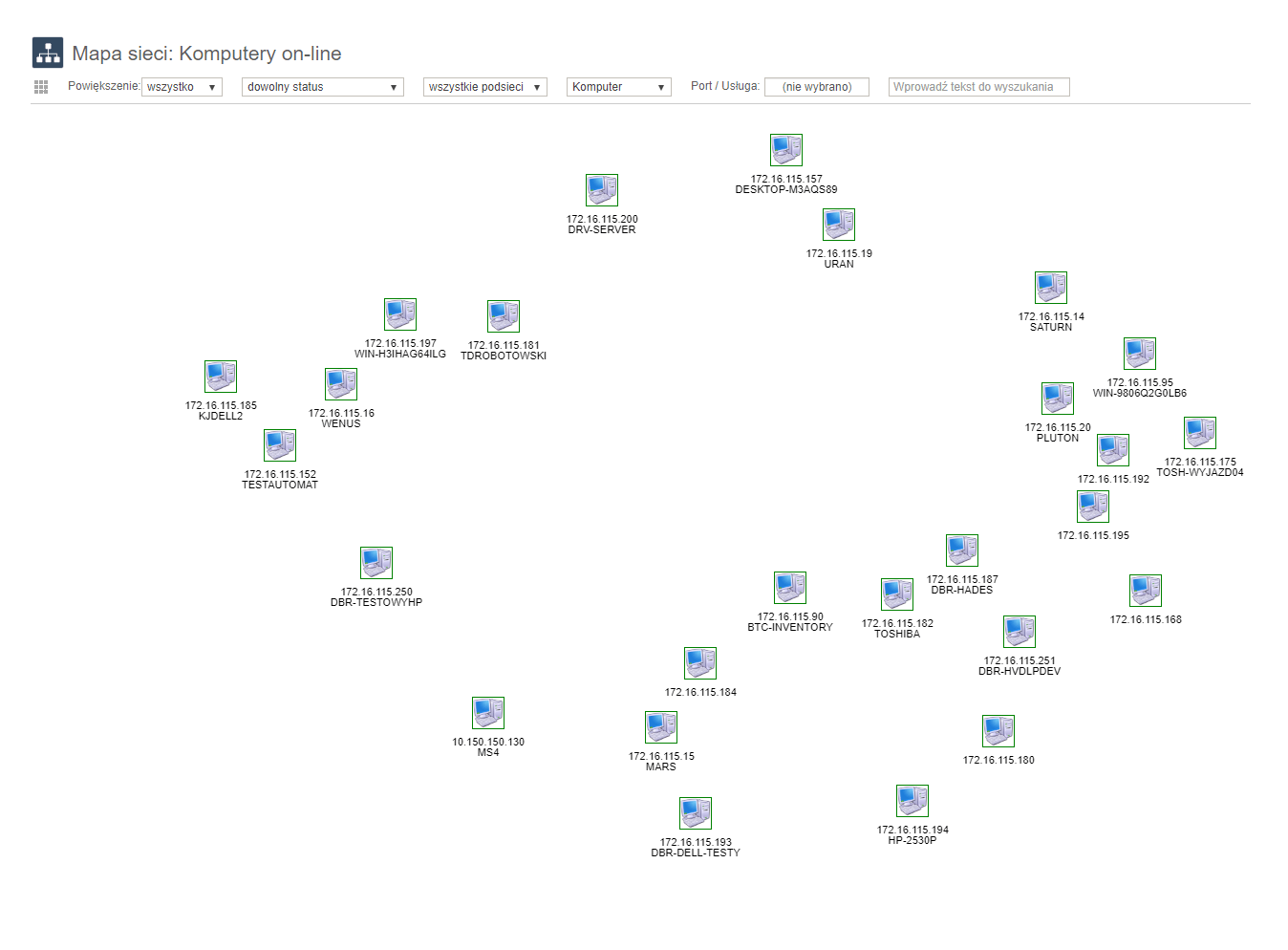

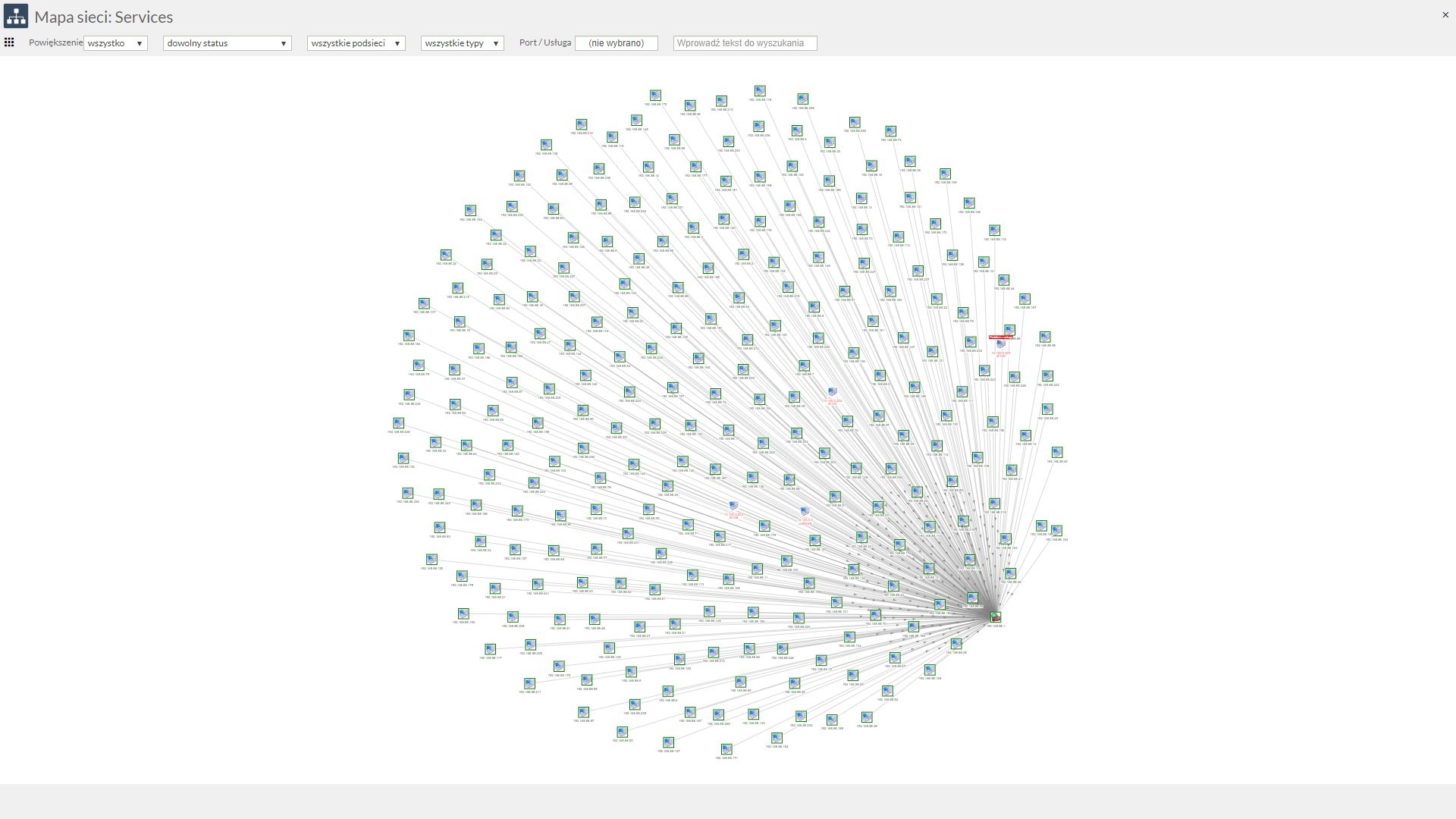

Mapy sieci

W skanerze sieci systemu eAuditor wbudowana jest funkcja budowania map sieci. Wbudowanych jest 8 map:

- bez problemów (urządzenia nieposiadające żadnych problemów z usługami),

- drukarki,

- komputery offline,

- komputery online,

- problemy (urządzenia, w których występuje problem z usługą),

- switche,

- usługi.

Dodatkowo mapa posiada filtry dzięki którym możemy dostosować widok do naszych potrzeb:

- powiększenie (od 20% do 400%),

- status urządzenia (offline, online lub dowolny),

- podsieć,

- typ urządzenia (drukarka, komputer, router, switch, VoIP phone, n/a ),

- port/usługa,

- dowolna fraza do wyszukania.

Dowiedz się więcej o mapach sieci.

Skanowanie urządzeń w sieci

Skaner skanuje wszystkie aktywne i podłączone do sieci urządzenia, których IP jest w zakresie skanowania, dzięki czemu jesteśmy w stanie sprawdzić, czy nieautoryzowane urządzenia są podpięte do sieci. Do tej operacji nie potrzebujemy agenta zainstalowanego na komputerze. Skaner opiera się na broadcast’owym wysyłaniu zapytań do komputerów.

Skanowanie aktywnych usług

Każda usługa korzysta z konkretnego portu do komunikacji w sieci. Przykładowo serwer stron www działa na domyślnym porcie 80. Dzięki skanowaniu aktywnych portów możemy określić, jakie usługi są aktywne na danych komputerach. Jeśli monitorujemy konkretną usługę, np. na serwerze i port będzie nieaktywny, to wyświetli się monit o problemach z daną usługą i zostanie ona oznaczona kolorem czerwonym.

Monitorowanie szkodliwych usług/portów

Nie tylko usługi czy protokoły sieciowe korzystają z portów do komunikacji.

Czym tak naprawdę jest port? Port sieciowy – interfejs (logiczny) służący do komunikacji w sieci komputerowej. Przechodzą i wychodzą przez niego pakiety protokołów internetowych (UDP lub TCP) wykorzystują wirtualne porty jako punkty połączenia do wymiany informacji i transmisji danych. Dane są przesyłane z portu na urządzeniu początkowym i docierają do końca linii odbiorczej. (Wikipedia)

Wszystko, co wysyłamy do sieci komputerowej musi korzystać z portu komputerowego do transmisji danych, więc chcąc zabezpieczyć się przed wyciekiem danych pierwszą rzeczą do monitorowania są właśnie porty.

Potencjalne szkodliwe / niepożądane aplikacje / usługi wysyłające dane do sieci:

- Aplikacje typu gry sieciowe pracują też na określonych portach.

Przykładowo gra DOOM pracuje na porcie 666, więc jeśli zauważymy aktywność na tym porcie, to istnieje prawdopodobieństwo, że pracownik korzysta z gry komputerowej. - Komunikatory służące do konwersacji pomiędzy użytkownikami. Jeśli nie chcemy by doszło do wycieku danych, powinniśmy monitorować porty komunikatorów sieciowych. Przykładowo komunikator TeamSpeak korzysta z portu 8767.

- Aplikacje „peer to peer” najczęściej wykorzystywane do pobierania plików z sieci torrent. Przykładowo aplikacja BitTorrent pracuje na portach od 6881-6899.

Skaner sieciowy systemu eAuditor umożliwia dodanie własnych portów do monitorowania.

Budowanie map sieci

Skaner sieci umożliwia budowanie map sieci poprzez naniesienie połączeń pomiędzy komputerami, dzięki czemu można graficznie zaprezentować – za pomocą rożnego rodzaju filtrów – strukturę połączeń komputerów w sieci (w jakiej są topologii itd.).

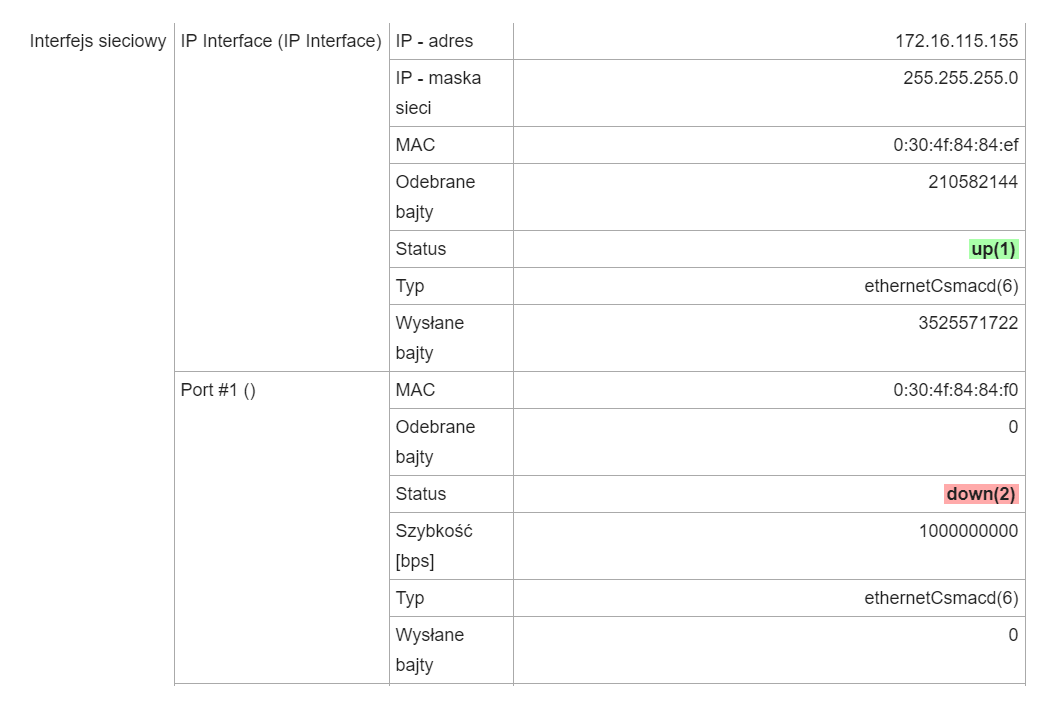

SNMP

Czym jest protokół SNMP? Protokół SNMP (Simple Network Management Protocol ) to standardowy protokół internetowy służący do zbierania i organizowania informacji o zarządzanych urządzeniach w sieciach IP oraz do modyfikowania tych informacji w celu zmiany zachowania urządzenia. (Wikipedia)

Skaner systemu eAuditor posiada wsparcie dla protokołu SNMP, dzięki czemu możemy sprawdzać aktualny stan urządzeń, np. switchy (o ile posiada on wsparcie dla protokołu SNMP) i możemy uzyskać informacje takie jak:

- aktualny stan oraz ilość portów, które są podniesione, a które opuszczone,

- informacje o interfejsie sieciowym:

– adres IP,

– maskę,

– adres MAC,

– status (open/down),

– typ,

– szybkość,

– ilość wysłanych bajtów,

– ilość odebranych bajtów. - informacje o porcie urządzenia sieciowego takie jak:

– adres MAC (wpiętego urządzenia),

– status portu (open/down),

– typ,

– szybkość,

– ilość wysłanych bajtów,

– ilość odebranych bajtów.

Zdalna instalacja

Skaner systemu eAuditor umożliwia zdalną instalację oprogramowania, wykorzystując do tego celu WMI.

Czym jest WMI? WMI (ang. Windows Management Instrumentation) – zestaw protokołów i rozszerzeń systemu Windows, umożliwiających zarządzanie i dostęp do zasobów komputera, takich jak adaptery sieciowe, aktualnie otwarte programy, listy procesów. Oferuje również zdalny dostęp do zarządzanych elementów komputera. (Wikipedia)

Instalacja polega na instalowaniu pakietów / aplikacji znajdujących się na repozytorium serwera. Do operacji na każdym komputerze musi zostać włączony zdalny dostęp do WMI:

PPM na ten komputer> Zarządzaj> Usługi i aplikacje > Sterowanie usługą WMI >PPM i następnie Właściwości > Zabezpieczenia

Z drzewa katalogów wybrać „Root” i następnie zabezpieczenia. Następnie dla wybranego użytkownika (administratora) lub grupy ustawić uprawnienie „Włączanie zdalne” i zatwierdzić wybór.

Konfiguracja firewall, aby nie blokował zdalnego dostępu. Uruchamiamy CMD jako administrator i wykonujemy następujące polecenie „netsh firewall set service RemoteAdmin enable”

Konfiguracja UAC:

Uruchamiamy CMD jako administrator i wykonujemy następujące polecenie:

„reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciessystem /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1”

-> Więcej

Inwentaryzacja sprzętu

Skaner przekazuje informacje nie tylko o adresach IP, otwartych portach, adresach, ale również o adresach fizycznych karty sieciowej (MAC). Jest to fizyczny adres, który teoretycznie nie jest możliwy do zmiany. Dzięki temu możemy dokonać inwentaryzacji sprzętu IT na podstawie ich adresów MAC.

Kontrola jakości połączeń w sieci LAN

Skaner systemu eAuditor zbiera informacje o jakości połączenia:

- czas odpowiedzi serwisów (usług) podawany w milisekundach, zbierane są informacje takie jak:

– średni czas odpowiedzi,

– minimalny czas odpowiedzi,

– maksymalny czas odpowiedzi. - ilość dostarczonych informacji (ilość pakietów dostarczonych, straconych oraz procent.