Monitorowanie użytkowników

- Monitorowanie komputerów

- Monitorowanie aktywności

- Monitorowanie dokumentów

- Monitorowanie wydruków

Spis treści

Monitorowanie użytkowników

Funkcjonalność ta polega na monitorowaniu pracy pracowników za pomocą różnych funkcjonalności w systemie eAuditor. Prezentują one dane o aktywności użytkowników na komputerach znajdujących się w infrastrukturze organizacji przy wykorzystaniu między innymi sztucznej inteligencji. Monitorują także uprawnienia udzielane pracownikom do poszczególnych zasobów (lokalnych i sieciowych). Pozwalają także na uzyskanie szczegółowych informacji o użytkowniku zalogowanym na komputerze. Podsumowując, funkcjonalność ta ma na celu analizę zachowań użytkowników.

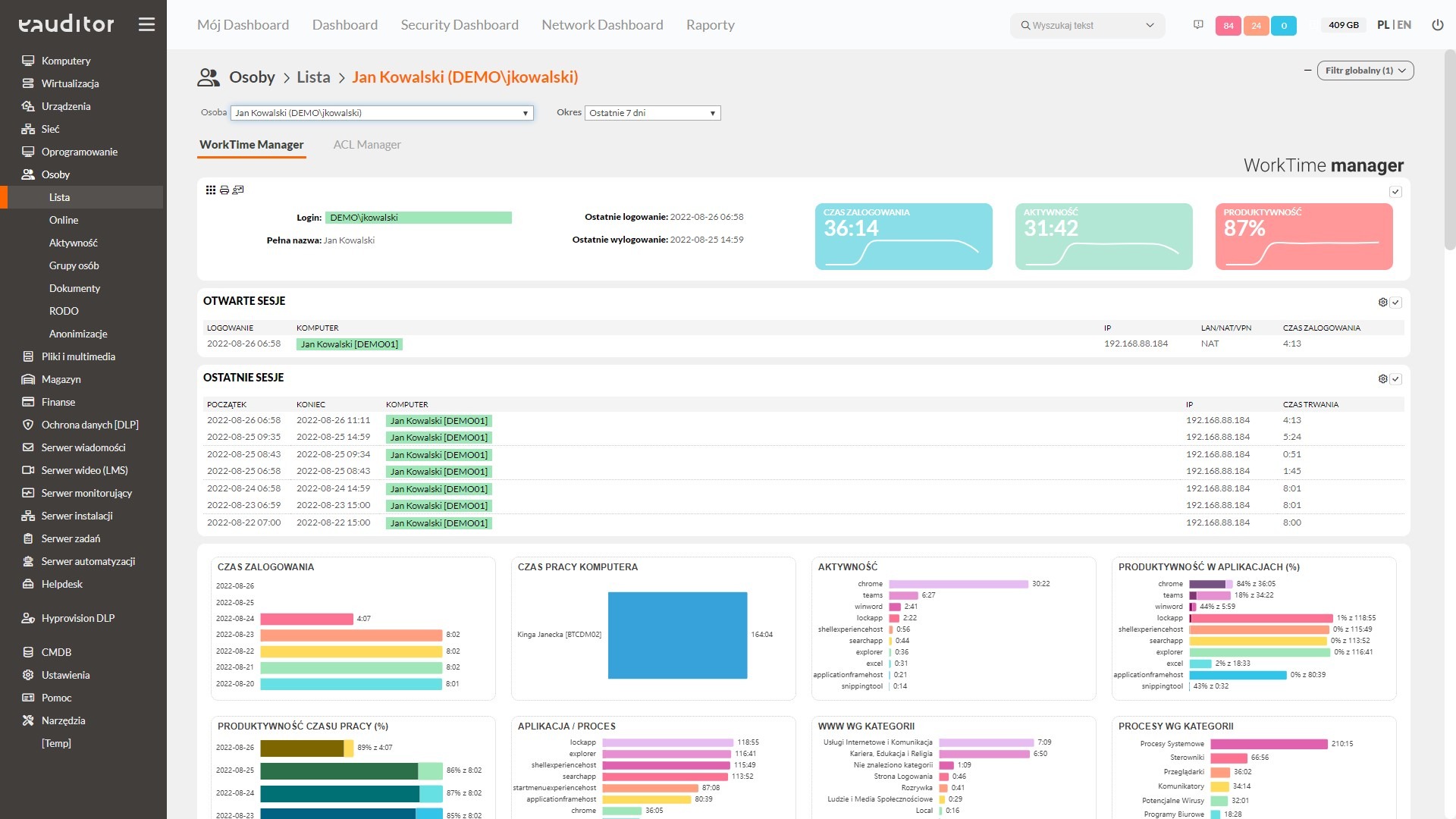

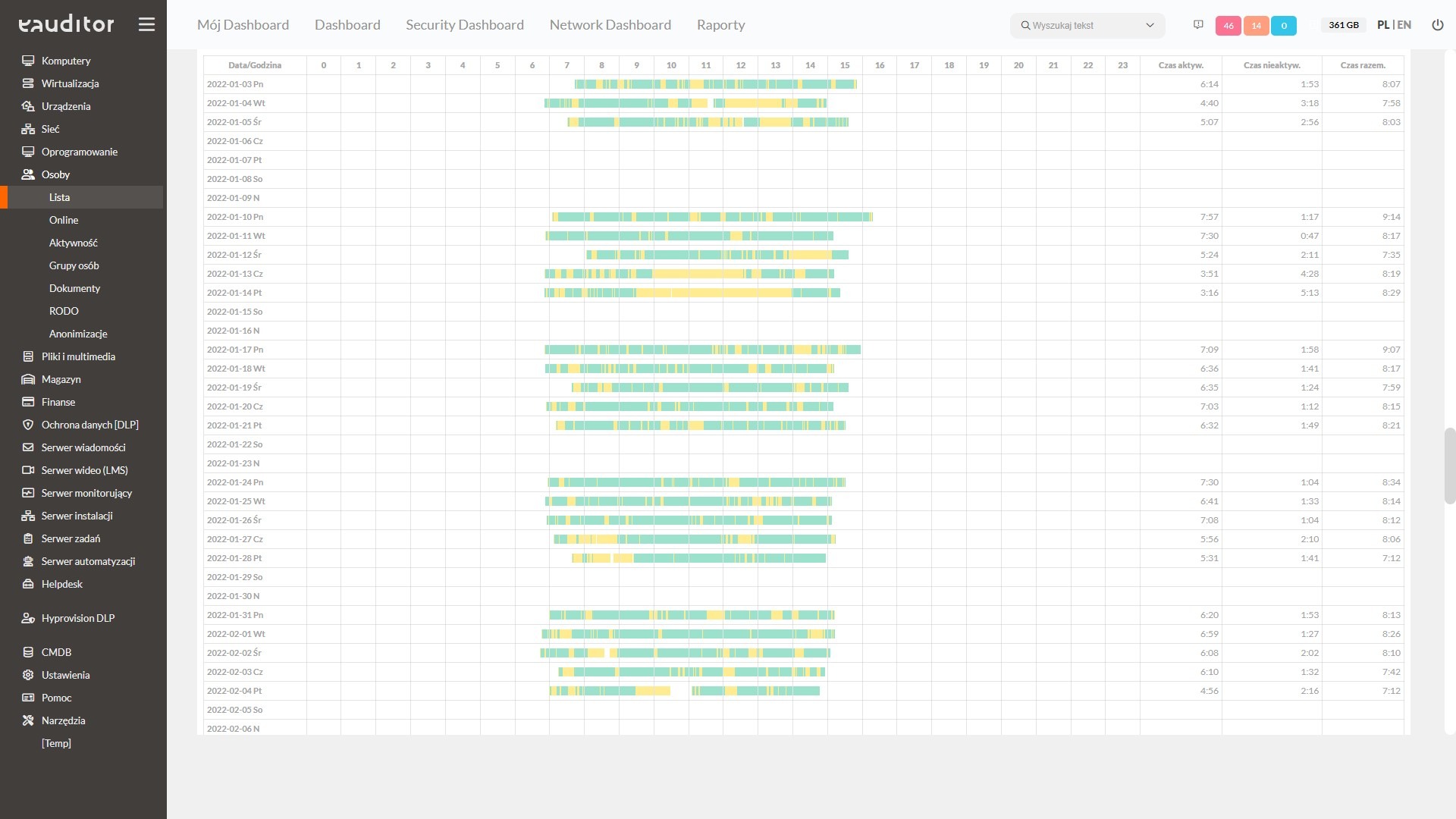

Monitorowanie komputerów i czasu pracy

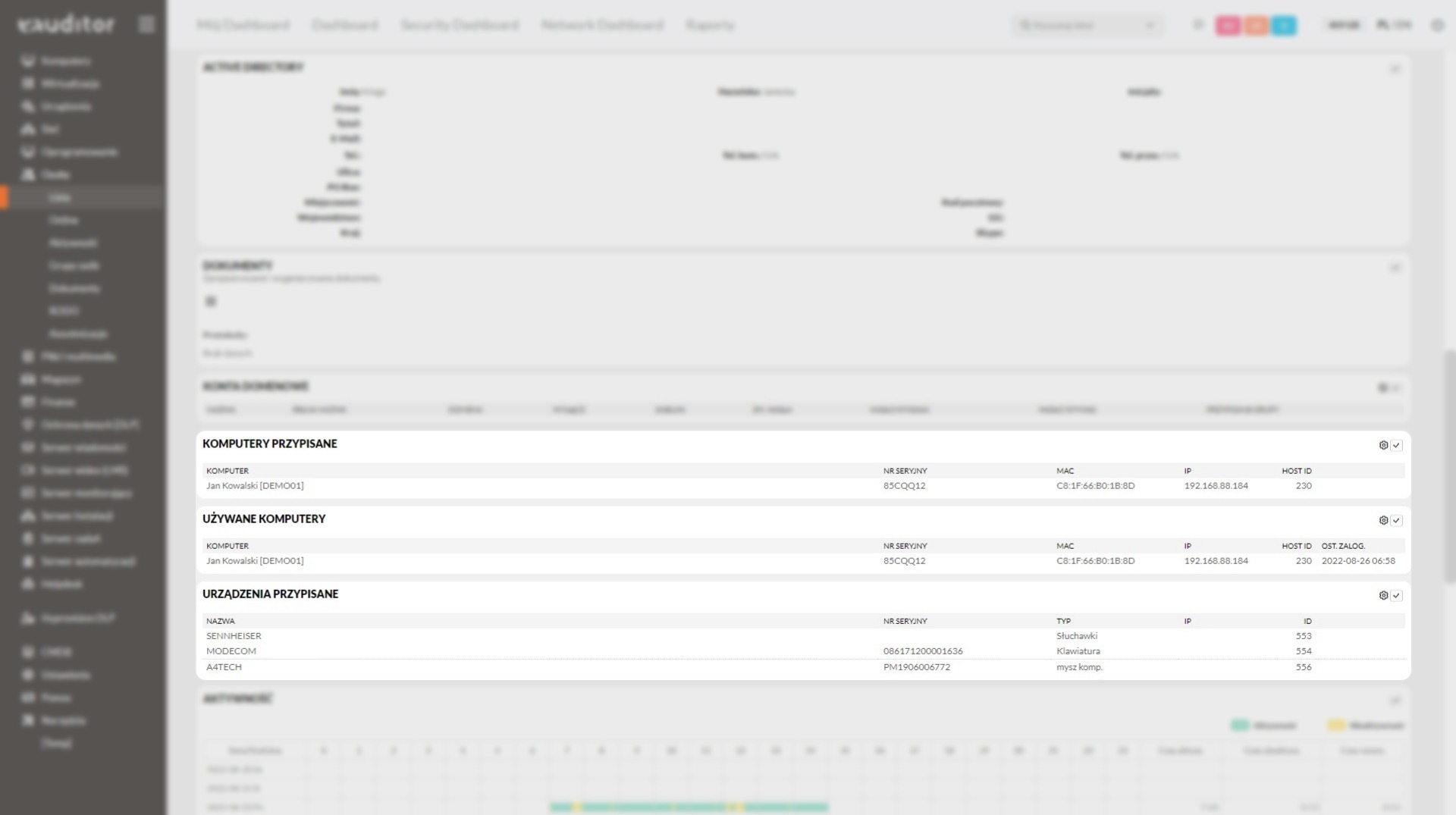

Pracownik realizujący swoje obowiązki stacjonarnie w biurze lub podczas pracy zdalnej może otrzymać jeden, bądź więcej komputerów do użytku. Dlatego weryfikowanie przynależności sprzętów do konkretnych osób jest bardzo istotne z punktu widzenia minimalizacji kosztów zakupu sprzętów. WorkTime Manager umożliwia administratorowi odczytywanie daty ostatniego zalogowania na danym komputerze. Dzięki odpowiedniemu zdefiniowaniu protokołów przekazania możliwy jest wgląd do informacji o przynależności sprzętu do określonych osób. Ta funkcjonalność pozwoli nie tylko monitorować czas pracy, ale także zakres korzystania z danego sprzętu przez pracowników.

Monitorowanie aktywności

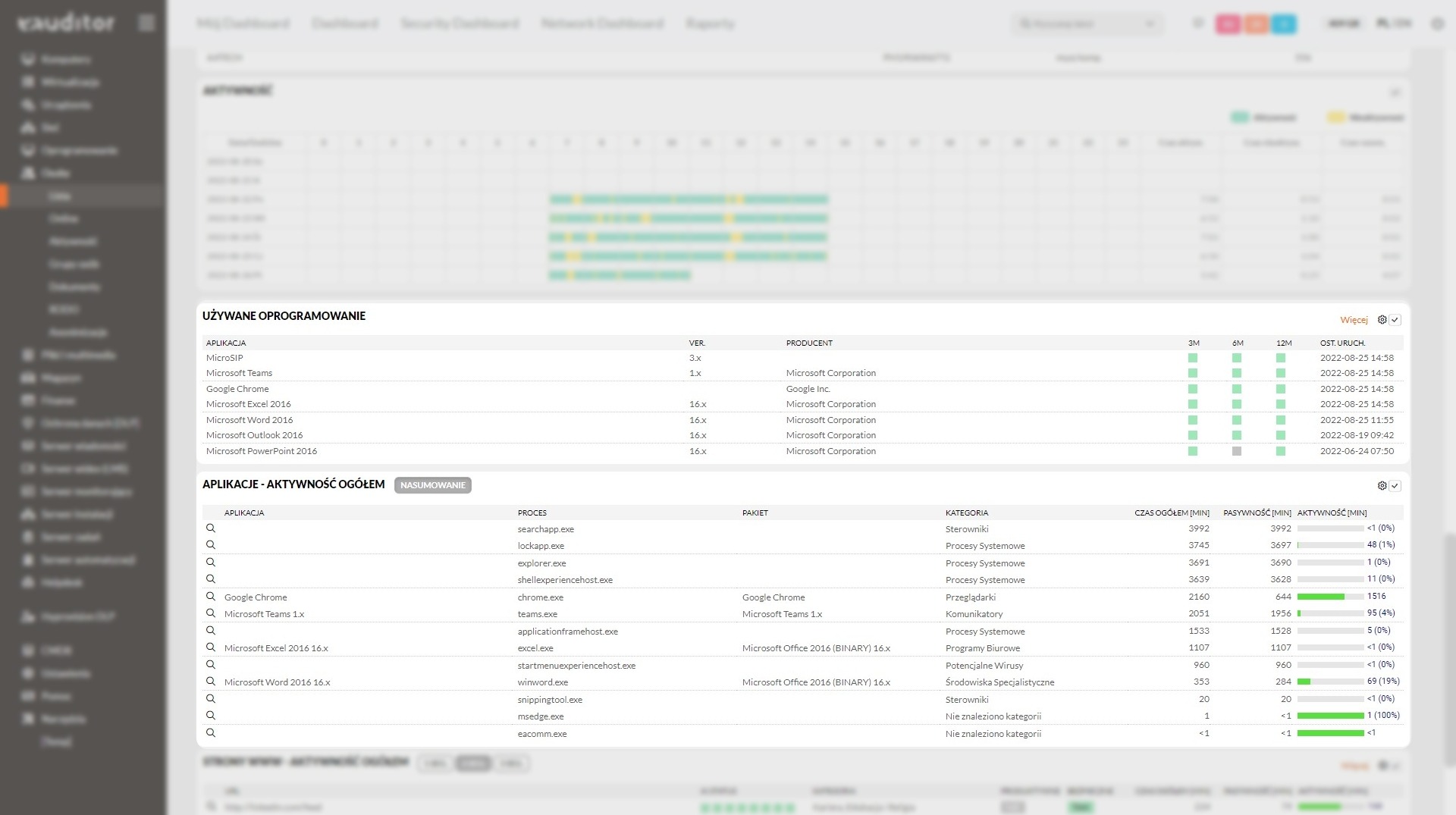

Administrator skutecznie zweryfikuje, czy pracownik realizuje obowiązki, czy przegląda rozrywkowe strony na służbowym sprzęcie. eAuditor na bieżąco analizuje czas pracy i logowanie użytkowników do komputerów, uruchamiane witryny www, podłączone urządzenia (pendrive’y, dyski zewnętrzne, urządzenia multimedialne), dostęp do plików, drukowanych i wysyłanych dokumentów. Oprogramowanie eAuditor pozwala zatem na kompleksową kontrolę aktywności pracowników na firmowym sprzęcie. Dzięki temu administrator może na bieżąco analizować ich produktywność na podstawie danych sumarycznych z konkretnego dnia pracy.

Monitorowanie aktywności na stronach www

Zapewniając najwyższy poziom bezpieczeństwa, w konsoli znajdują się informacje o statusie klasyfikacji w czasie rzeczywistym. Wynik klasyfikacji obejmuje mi.in.:

- wskazanie jednej z wielu predefiniowanych kategorii,

- obecności na liście CERT,

- obecności na liście stron hazardowych,

- skanowanie w celu rozpoznania złośliwego oprogramowania,

- analizowanie struktury w zakresie bezpieczeństwa, posiadanie ważnego certyfikatu SSL.

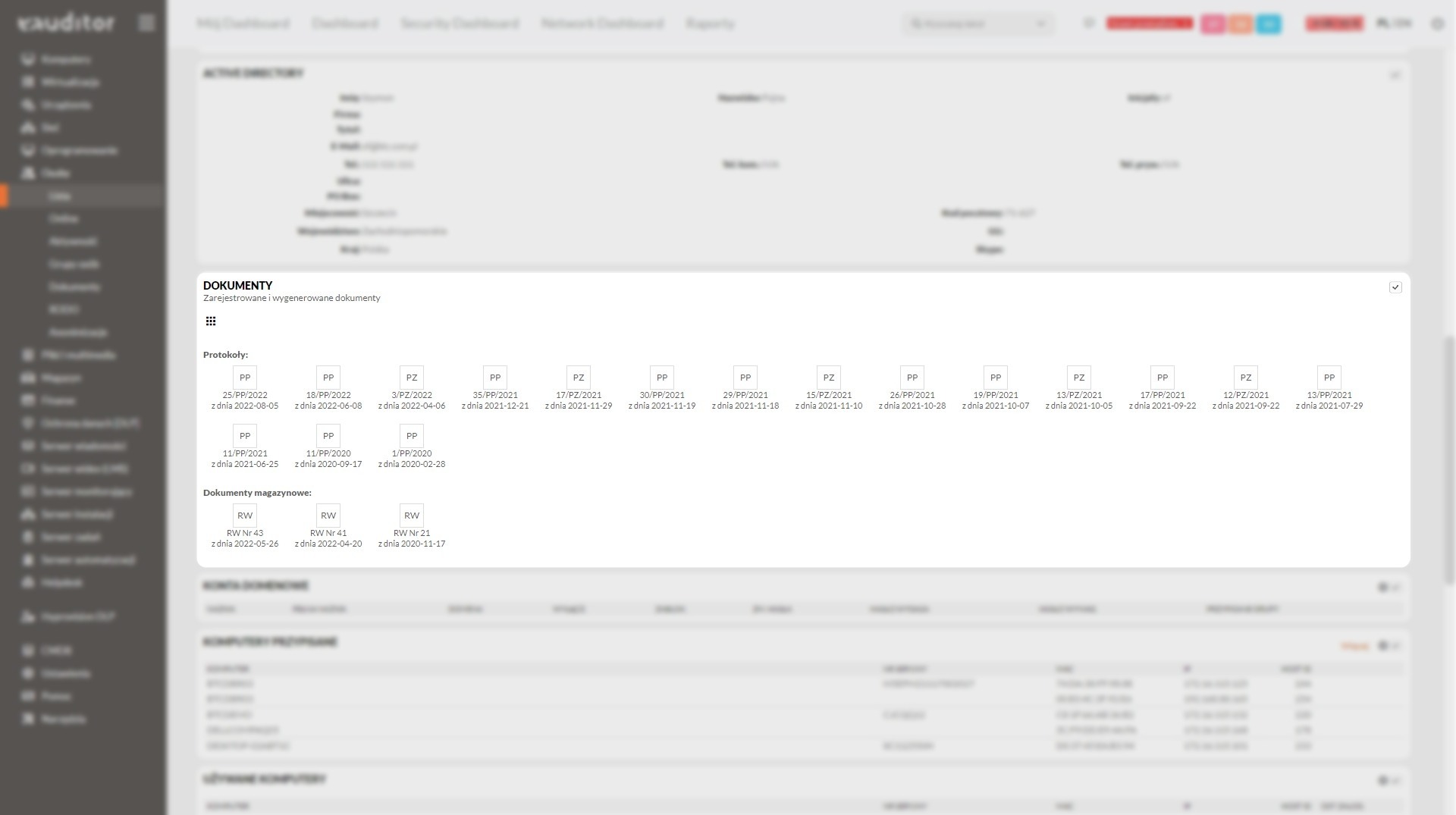

Monitorowanie dokumentów

W systemie eAuditor z poziomu karty szczegółowej użytkownika możliwa jest:

- modyfikacja,

- usunięcie,

- wydrukowanie,

- dodawanie niezbędnych dokumentów (protokołów przekazania, zwrotu, zwrotu-przekazania).

Za pomocą kilku kliknięć administrator wygeneruje też protokół przekazania (PP), zwrotu (PZ) oraz PZ+PP (protokołu zwrotu i przekazania). Dzięki temu posiada szybki dostęp do potrzebnych informacji, rejestrując i wyrejestrowując dokumenty w konsoli.

Monitorowanie urządzeń

W konsoli eAuditor administrator może wyświetlić listę urządzeń przypisanych do pracowników. Mogą to być informacje dotyczące drukarek, komputerów, monitorów czy pendrive’ów. Dzięki temu ma pełną kontrolę nad tym, kto użytkuje dane urządzenia i kto za nie odpowiada.

Monitorowanie używanego oprogramowania

W systemie możliwe jest monitorowanie licencji w celu minimalizowania kosztów zakupu oprogramowań. W WorkTime Managerze administrator zweryfikuje, czy dane oprogramowanie zostało użyte w przedziale ostatnich 3, 6 lub 12 miesięcy. Dzięki temu, łatwo sprawdzi, czy dany dział firmy wykorzystuje zakupione oprogramowanie w przeznaczonym do tego celu i czy jest ono potrzebne i rzeczywiście eksploatowane.

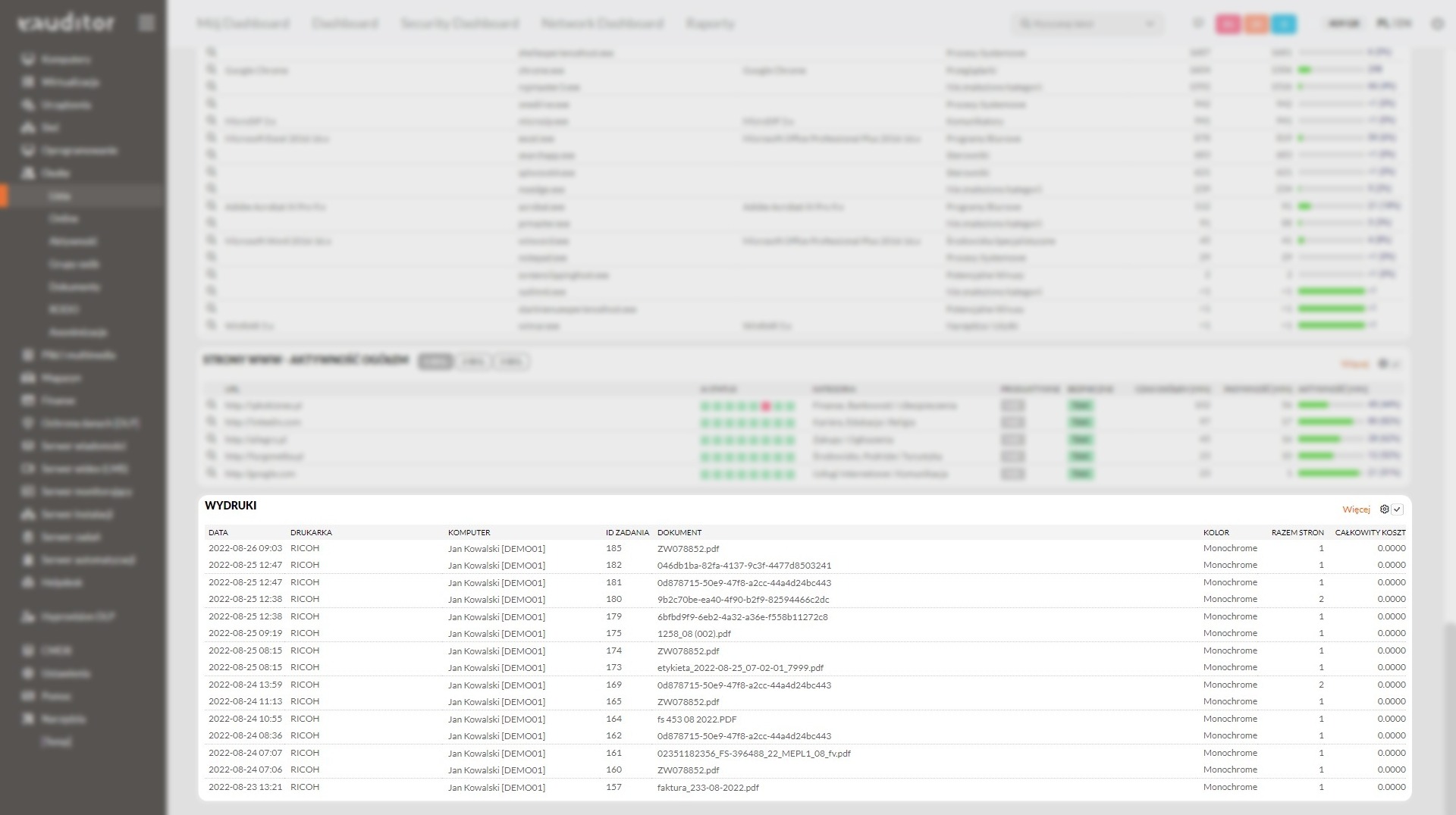

Monitorowanie wydruków

Zarządzanie zasobami organizacji oraz wydajne ich wykorzystanie jest możliwe dzięki monitorowaniu wydruków wykonywanych przez pracowników. W WorkTime Managerze możliwe jest szybkie sprawdzenie:

- nazwy dokumentu,

- liczby stron,

- typy wydruku (kolor/monochrom),

- daty wydruku,

- kosztu wydruku.

Dodatkowo system monitoruje wydruki wykonane w sieci wewnętrznej i poza siecią, oferując wsparcie dla drukarek lokalnych i sieciowych. Oprogramowanie samodzielnie oblicza koszty wydruków, według zdefiniowanych przez administratorów parametrów.

Monitorowanie kont domenowych

W systemie eAuditor administrator odczyta wszystkie konta domenowe przypisane do danego użytkownika. Umożliwia to pełna integracja systemu eAuditor z Microsoft Active Directory. Dzięki temu, w jednym miejscu administrator odczyta informacje o logowaniu danego użytkownika za pomocą konkretnego konta domenowego.

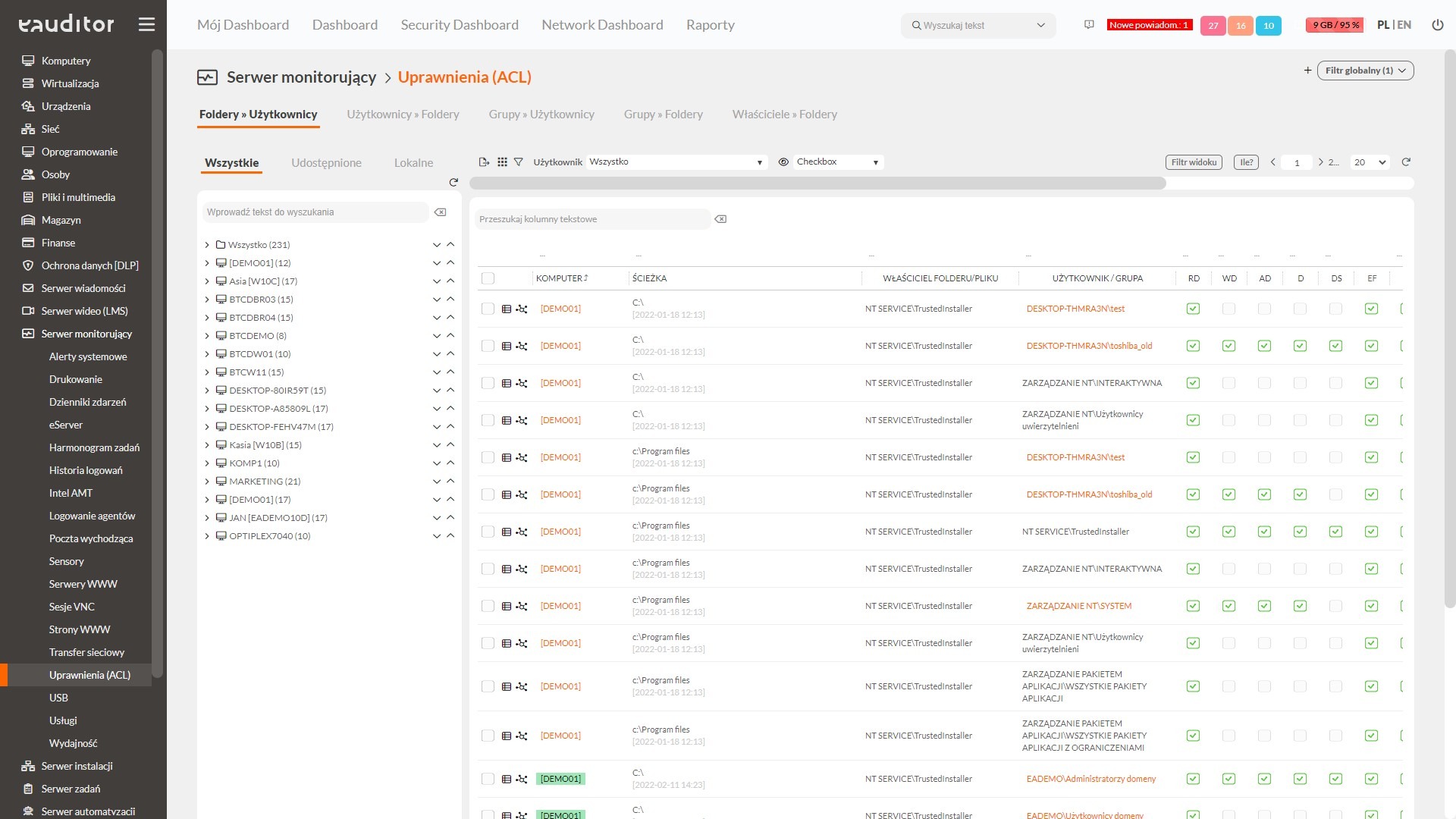

Monitorowanie uprawnień (ACL Manager)

Administrator może na bieżąco monitorować uprawnienia użytkowników do zasobów lokalnych oraz zasobów udostępnionych, dzięki użyciu specjalnego API. Dzięki temu analizuje dostępy pracowników (także tych, którzy pracujących zdalnie) z poziomu w pełni webowej konsoli. W ramach funkcjonalności ACL Manager możliwy jest także dostęp zakładek prezentujących następujące informacje o:

- prawach użytkowników do folderów,

- folderach udostępnionych użytkownikom,

- przynależności użytkowników do grup,

- prawach grup użytkowników do folderów,

- właścicielach folderów.

- Możliwe jest także wybranie trzech grup wymiarów ACL:

- wszystkie – pozwalają na odczyt wszystkich użytkowników, grup oraz folderów zewidencjonowanych w systemie,

- domenowe – umożliwiają odczyt użytkowników domenowych, grup domenowych oraz tylko folderów udostępnionych,

- lokalne – pozwalają na odczyt użytkowników lokalnych, grup lokalnych oraz folderów lokalnych.

Dzięki przejrzystej strukturze drzewiastej możliwe jest jeszcze szybsze odnalezienie potrzebnych danych w tabelach. To umożliwia łatwiejsze operowanie posortowanymi danymi.

ACL Manager pozwala na odczyt 13 rodzajów uprawnień do zasobów:

- RD – Read Data (odczyt danych) określa prawo do odczytu plików.

- WD – Write Data (zapis danych) określa prawo do otwierania i zapisywania w pliku lub folderze. Nie obejmuje to prawa do otwierania i zapisywania atrybutów systemu plików, rozszerzonych atrybutów systemu plików oraz zasad dostępu i audytu.

- AD – Append Data (dodawanie danych) określa prawo do dodawania danych.

- D – Delete (usuwanie) określa prawo do usuwania folderu.

- DS – Delete Subdirectories and Files (usuwanie podkatalogów i plików) określa prawo do usuwania folderu i wszelkich plików zawartych w tym folderze.

- EF – Execute File (wykonaj plik) określa prawo do uruchomienia pliku aplikacji.

- RA – Read Attributes (odczytywanie atrybutów) Określa prawo do otwierania i kopiowania atrybutów systemu plików z folderu lub pliku. Na przykład, ta wartość określa prawo do przeglądania daty utworzenia lub modyfikacji pliku. Nie obejmuje prawa do odczytu danych, rozszerzonych atrybutów systemu plików ani zasad dostępu i audytu

- REA – Read Extended Attributes (odczyt atrybutów rozszerzonych) określa prawo do otwierania i kopiowania rozszerzonych atrybutów systemu plików z folderu lub pliku. Na przykład, ta wartość określa prawo do przeglądania informacji o autorze i zawartości. Nie obejmuje prawa do odczytu danych, atrybutów systemu plików lub reguł dostępu i audytu.

- RP – Rea Premissions (odczyt uprawnień) określa prawo do otwierania i kopiowania reguł dostępu i audytu z folderu lub pliku. Nie obejmuje prawa do odczytu danych, atrybutów systemu plików oraz rozszerzonych atrybutów systemu plików.

- WA – Write Attributes (zapis atrybutów) określa prawo do otwierania i zapisywania atrybutów systemu plików w folderze lub pliku. Nie obejmuje możliwości zapisu danych, atrybutów rozszerzonych oraz reguł dostępu i audytu.

- WEA – Write Extended Attributes (zapis atrybutów rozszerzonych) określa prawo do otwierania i zapisywania rozszerzonych atrybutów systemu plików w folderze lub pliku. Nie obejmuje możliwości zapisu danych, atrybutów lub reguł dostępu i audytu.

- CP – Change Permissions (zmiana uprawnień) określa prawo do zmiany zasad bezpieczeństwa i audytu związanych z folderami.

- TO – Take Ownership (przejęcie własności) określa prawo do zmiany właściciela folderu. Należy pamiętać, że właściciele zasobów mają do nich pełny dostęp.

Korzyści

Chcesz dowiedzieć się więcej na temat tej funkcjonalności? Przeczytaj nasz artykuł „Skuteczne monitorowanie komputera i aktywności użytkowników”