Skanowanie podatności – fundament cyberbezpieczeństwa Twojej organizacji

O tym, jak eAuditor wspiera ochronę IT, automatycznie wykrywa zagrożenia i ułatwia zarządzanie incydentami

Dlaczego warto skanować podatności w zainstalowanym oprogramowaniu?

W dzisiejszym cyfrowym świecie bezpieczeństwo infrastruktury IT to priorytet każdej organizacji. Jednym z kluczowych elementów ochrony jest systematyczne skanowanie podatności w zainstalowanym oprogramowaniu. Nowoczesne środowiska IT są coraz bardziej złożone, a wraz z nimi rośnie ryzyko wykorzystania luk w zabezpieczeniach przez cyberprzestępców.

Czym są podatności i dlaczego są zagrożeniem?

Podatności to słabe punkty w oprogramowaniu, które mogą zostać wykorzystane do przeprowadzenia ataków, np. przejęcia kontroli nad systemem, wykradzenia danych czy zakłócenia działania usług. Z powodu ciągłych aktualizacji i pojawiania się nowych wersji aplikacji, często trudno jest na bieżąco śledzić i reagować na te zagrożenia.

Jak eAuditor pomaga wykrywać podatności?

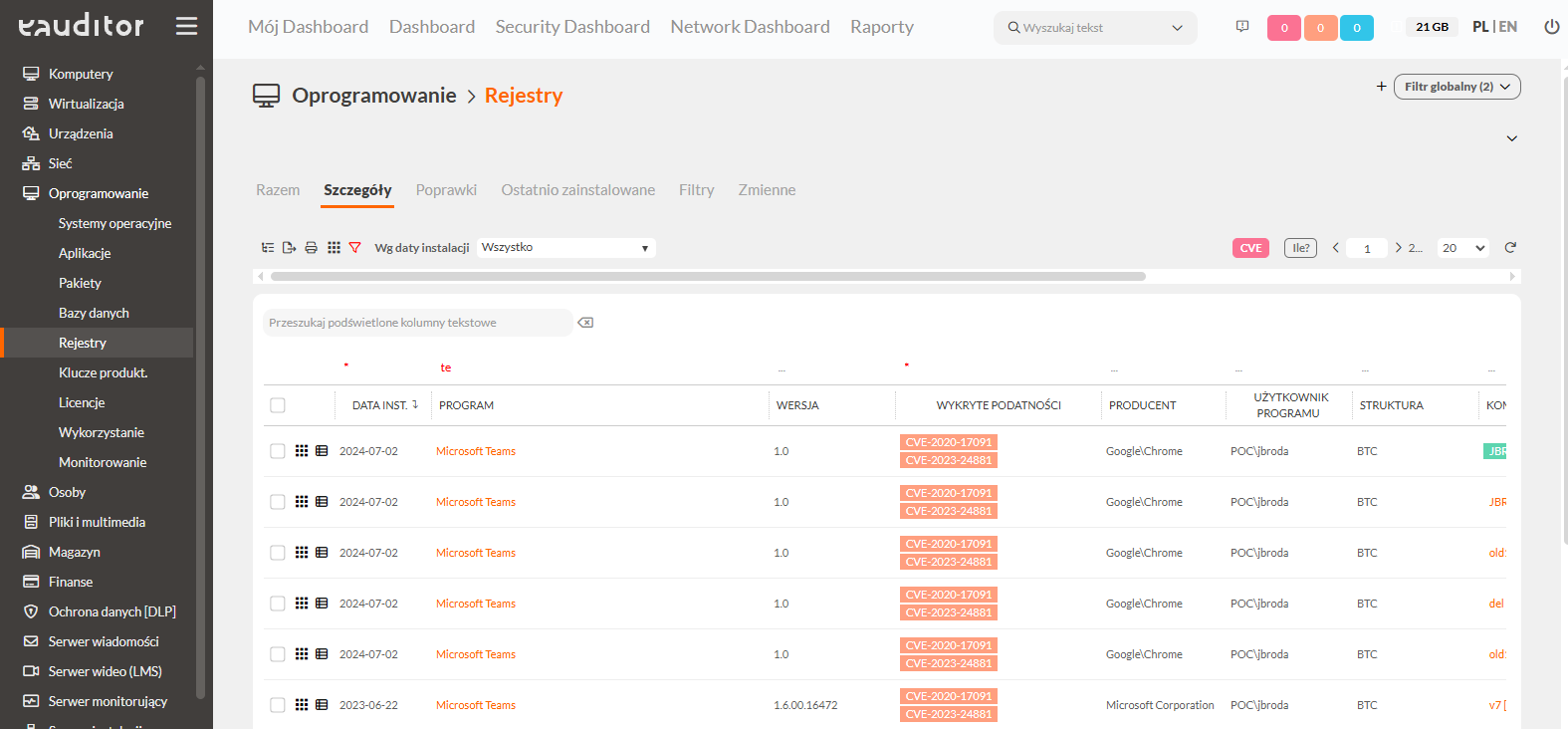

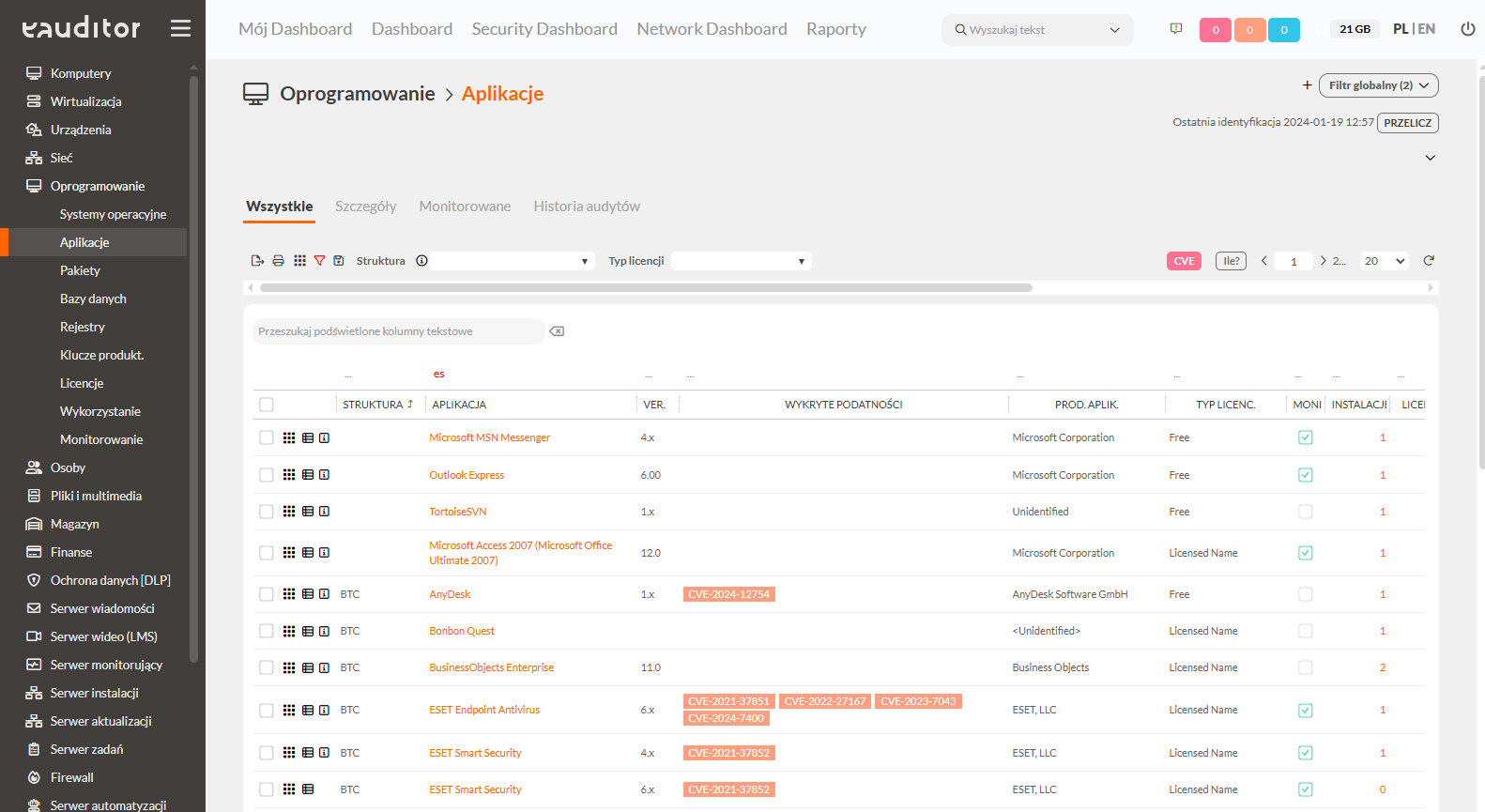

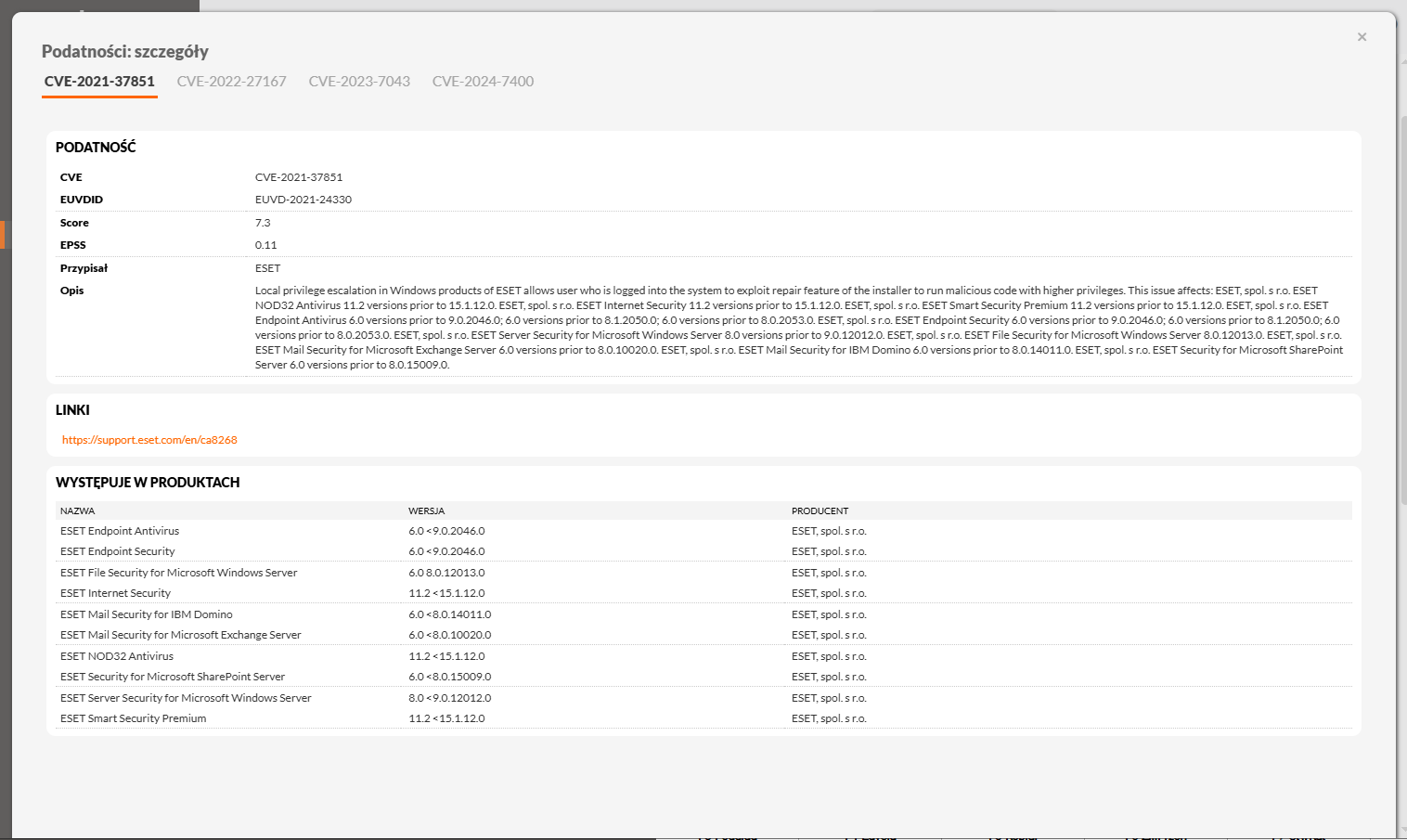

System eAuditor wprowadza innowacyjną funkcjonalność wykrywania podatności na podstawie wzorców zainstalowanego oprogramowania i korelacji bazami CVE (Common Vulnerabilities and Exposures). Dzięki temu użytkownicy mogą:

- Automatycznie identyfikować podatne elementy swojej infrastruktury,

- Błyskawicznie reagować na wykryte zagrożenia, rejestrując je jako incydenty w systemie eHelpDesk,

- Monitorować stan bezpieczeństwa dzięki szczegółowym raportom generowanym przez eAuditor.

Korzyści płynące z regularnego skanowania podatności

- Proaktywna ochrona przed atakami

Wczesne wykrycie podatności umożliwia szybkie wdrożenie działań naprawczych, zanim zagrożenie zostanie wykorzystane. - Redukcja ryzyka biznesowego

Znajomość stanu bezpieczeństwa oprogramowania pomaga minimalizować potencjalne straty finansowe i wizerunkowe. - Spełnianie wymogów regulacyjnych

Regularne skanowanie i raportowanie podatności to często wymóg standardów takich jak ISO 27001 czy RODO. - Optymalizacja procesów zarządzania incydentami

Integracja z systemem eHelpDesk pozwala na efektywne śledzenie i rozwiązywanie problemów bezpieczeństwa w jednym miejscu.

Podsumowanie

Wdrożenie systematycznego skanowania podatności w zainstalowanym oprogramowaniu to nieodzowny element nowoczesnej strategii bezpieczeństwa IT. Dzięki rozwiązaniu eAuditor, które automatycznie identyfikuje zagrożenia i wspiera proces zarządzania incydentami, organizacje zyskują skuteczne narzędzie do ochrony swojej infrastruktury przed rosnącymi zagrożeniami cybernetycznymi.