Zarządzanie podatnościami

- Automatyczne wykrywanie luk

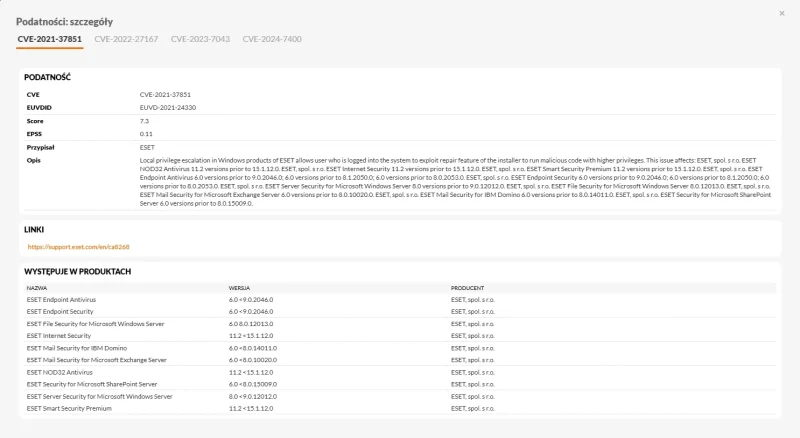

- Integracja z bazami CVE

- Skanowanie całej infrastruktury IT

Spis treści

Zarządzanie podatnościami

Zarządzanie podatnościami w systemie eAuditor pozwala na bieżąco identyfikować zagrożenia w zainstalowanym oprogramowaniu i urządzeniach IT. System automatycznie wykrywa luki bezpieczeństwa poprzez analizę zebranych danych i porównanie ich z globalnymi bazami podatności, takimi jak CVE (Common Vulnerabilities and Exposures).

Funkcjonalność ta umożliwia stałe monitorowanie stanu bezpieczeństwa infrastruktury IT, wspierając administratorów w szybkim reagowaniu na wykryte ryzyka.

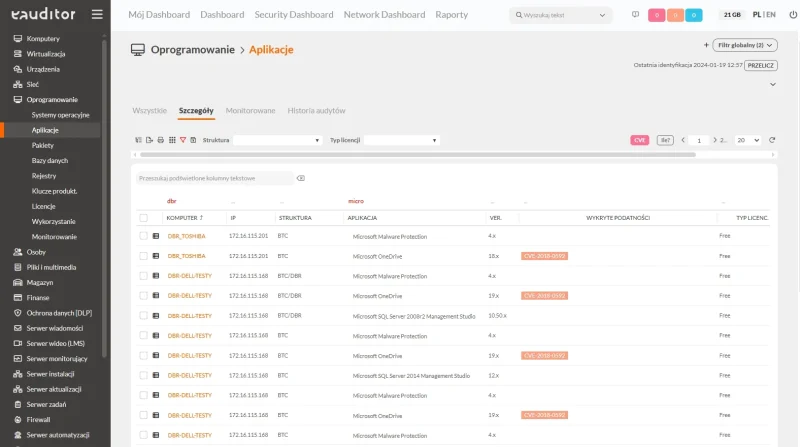

System eAuditor wykorzystuje dane z inwentaryzacji oprogramowania i wersji aplikacji do korelacji z aktualnymi informacjami o znanych podatnościach. W efekcie użytkownik otrzymuje przejrzystą listę wykrytych luk wraz z poziomem zagrożenia.

Skanowanie i identyfikacja

Zarządzanie podatnościami w eAuditor obejmuje:

- Automatyczne skanowanie oprogramowania w poszukiwaniu znanych luk,

- Porównanie wyników z bazami CVE,

- Ocenę poziomu ryzyka i priorytetyzacja zagrożeń,

- Automatyczne tworzenie incydentów w systemie eHelpDesk,

- Raportowanie z możliwością filtrowania wg urządzenia, typu podatności lub poziomu krytyczności.

Dzięki temu administratorzy IT mogą efektywnie zarządzać bezpieczeństwem, a wszystkie działania są centralnie udokumentowane.

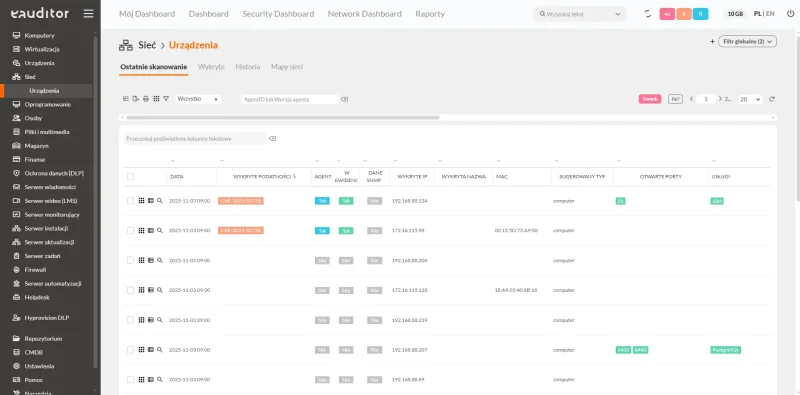

Nowość: wykrywanie podatności w infrastrukturze sieciowej

W najnowszej aktualizacji systemu eAuditor V9.4 AI rozszerzyliśmy mechanizm wykrywania podatności o możliwość analizy elementów infrastruktury sieciowej. Skaner sieci eAuditor został wyposażony w funkcję identyfikacji podatności w urządzeniach takich jak routery, switche oraz serwery WWW.

Na podstawie wyników skanowania sieci system automatycznie porównuje wykryte informacje z bazą CVE (Common Vulnerabilities and Exposures), prezentując szczegółowe zestawienie zidentyfikowanych podatności w wynikach skanowania.

Dzięki tej funkcji administratorzy mogą w prosty sposób uzyskać kompleksowy obraz bezpieczeństwa zarówno oprogramowania, jak i infrastruktury sieciowej w organizacji.

Korzyści

Dzięki funkcjonalności zarządzania podatnościami, eAuditor zapewnia kompleksowe wsparcie w ochronie Twojej infrastruktury IT. Automatyczne skanowanie, bieżąca aktualizacja baz zagrożeń i integracja z innymi modułami systemu sprawiają, że zarządzanie bezpieczeństwem staje się prostsze i skuteczniejsze.