Jak zarządzać wydajnością sieci?

Dowiedz się, dlaczego należy zarządzać siecią komputerową w organizacji

Zarządzanie wydajnością sieci

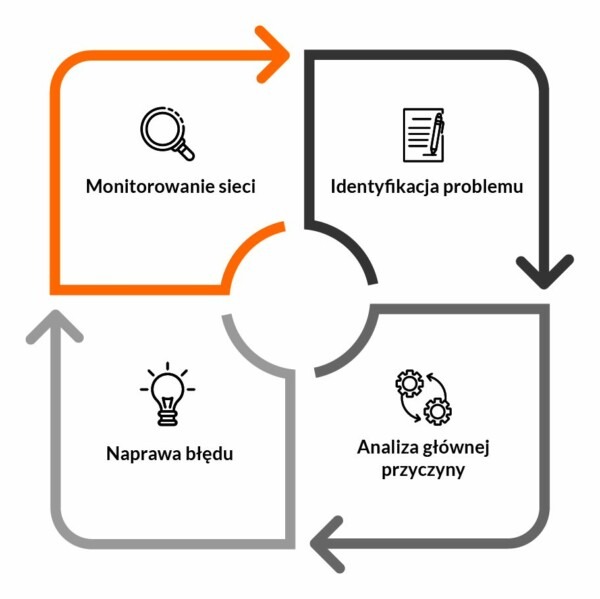

Zarządzanie wydajnością sieci jest procesem, który polega na dostarczeniu informacji administratorom IT na temat sieci. Opiera się na ich monitorowaniu w celu przewidywania problemów. W sytuacji wystąpienia awarii dotyczącej np. niewystarczającej przepustowości sieci, administrator IT dokonuje ich identyfikacji i określenia głównej przyczyny problemu. Przeprowadzana jest długofalowa analiza problemu. Wymaga od administratorów IT zweryfikowania sieci IT za pomocą różnych narzędzi. Ostatnim krokiem w zarządzaniu wydajnością sieci jest naprawa zidentyfikowanych awarii. Proces ten obejmuje także tworzenie kopii zapasowych wykonanych dotychczas konfiguracji sieci oraz ich automatyzację. Poniżej zamieszczono schemat, który graficznie przedstawia proces zarządzania wydajnością sieci w IT.

W sytuacji zwiększenia infrastruktury IT – monitorowanie i zarządzanie poszczególnymi elementami sieci staje się coraz bardziej skomplikowane. Zwiększa się także jej obciążenie, więc analizowanie oraz zrozumienie współzależności pomiędzy elementami sieci wymaga specjalistycznej wiedzy i innowacyjnego podejścia. Wdrożenie kompleksowych systemów informatycznych do zarządzania awariami i wydajnością sieci zapewnia administratorom IT natychmiastowy wgląd do wielu danych. Dzięki temu możliwe jest zarządzanie konfiguracją sieci, co przekłada się na niwelowanie powstających awarii oraz sprawniejsze funkcjonowanie infrastruktury zarówno chmurowej jak i wirtualnej.

Korzyści z zarządzania wydajnością sieci

Sieć w organizacji podatna jest na wiele błędów, co może znacząco wpłynąć na jej wydajność. Dlatego systematyczne zarządzanie konfiguracją sieci w organizacji jest tak istotne. Dzięki temu możliwe jest:

- rozwiązywanie problemów sieciowych i aktywne eliminowanie zagrożeń, zanim staną się one widoczne dla użytkownika końcowego,

- zmniejszenie ryzyka awarii sieci na podstawie wglądu do występujących zmian,

- polepszenie jakości obsługi klienta w wyniku natychmiastowego korygowania błędów zidentyfikowanych w sieci, zapewniając mu najwyższą jakość usług,

- usprawnienie procesu przeprowadzania audytu zasobów IT poprzez uwzględnienie wszystkich formalnych procedur,

- szybsze weryfikowanie wykorzystania procesora, pamięci, dysku oraz innych parametrów urządzeń podłączonych do sieci,

- skuteczne zarządzanie przepustowością łącza.

Zarządzanie wydajnością sieci w systemie eAuditor

Monitorowanie ruchu sieciowego za pomocą systemu eAuditor odbywa się za pośrednictwem skanera sieci. Jego działanie polega analizowaniu sieci komputerowej w firmie. Na tej podstawie identyfikowane są wszystkie urządzenia podłączone do sieci, określone podczas konfiguracji skanera. W sytuacji zidentyfikowania nieprawidłowości związanych z funkcjonowaniem sieci, oprogramowanie wysyła natychmiastowe powiadomienie do administratora IT. Zawarte w nim informacje dotyczą typu, daty oraz statusu danego urządzenia.

Dzięki temu możliwe jest szybkie reagowanie na pojawiające się błędy w sieci oraz natychmiastowe ich eliminowanie. Monitoring urządzeń sieciowych umożliwia także wsparcie dla protokołu SNMP, dzięki czemu administrator IT może sprawdzić m.in. informacje o urządzeniach takich jak switche oraz porty – identyfikując, które z nich są wolne, a które zajęte itp. System umożliwia też monitorowanie zasobów infrastruktury takich jak porty, na których pracują m.in. aplikacje komputerowe, komunikatory czy aplikacje peer to peer. Na tej podstawie możliwe jest przeprowadzenie inwentaryzacji sprzętów IT, gdyż skaner przekazuje informacje o adresach IP i kartach sieciowych (MAC).

5 korzyści z zarządzania wydajnością sieci za pomocą eAuditor

1. Monitorowanie całego środowiska sieciowego za pomocą jednego systemu.

2. Dowolne sposoby skanowania sieci w zależności od preferencji klienta (ręcznie, za pomocą harmonogramu czy wykorzystując żądania DHCP).

3. Szybkie niwelowanie problemów w sieci oraz wykrywanie niedozwolonych urządzeń w sieci.

4. Tworzenie widoku całej sieci za pomocą map sieci i automatyczne wykonywanie kopii bezpieczeństwa.

5. Przeglądanie danych dotyczących sieci w czasie rzeczywistym.

Może Cię zainteresować