Bezpieczeństwo IT

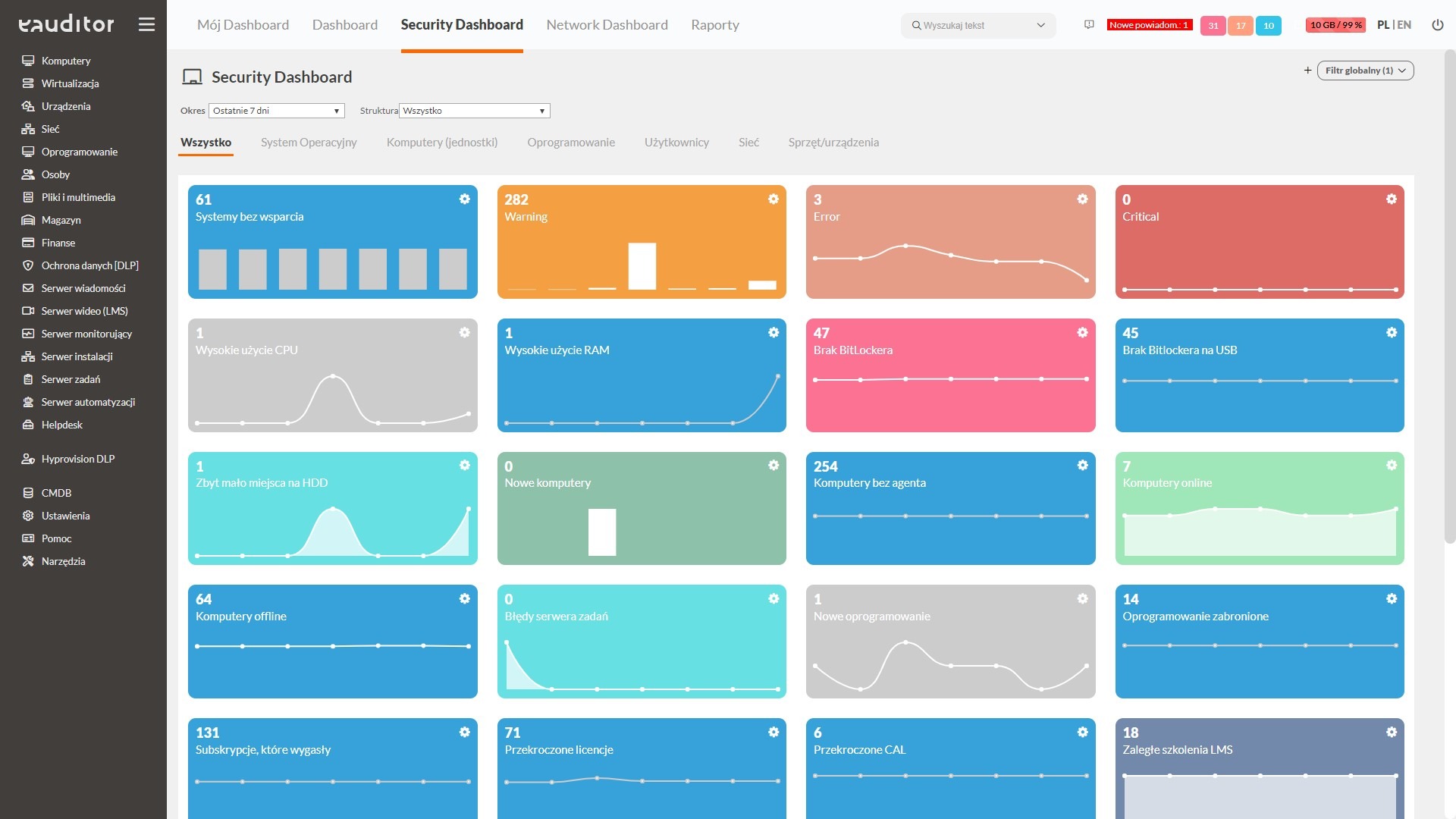

- Analiza kluczowych wskaźników SOC

- Zdalne szyfrowanie BitLocker

- Blokowanie dostępu do stron i procesów

- Blokowanie aplikacji

- Uwierzytelnianie dwuskładnikowe

Spis treści

Czym jest bezpieczeństwo IT?

Bezpieczeństwo IT jest ściśle związane z szacowaniem i kontrolowaniem pojawiającego się ryzyka i zagrożeń w organizacji. Jest to zespół zagadnień związanych z zagwarantowaniem spójności, poufności i bezpieczeństwa w obiegu informacji w systemach IT. To umożliwia weryfikację zainstalowanych systemów i sprzętów pod kątem zgodności ze specyfikacją i obowiązującym prawem. Ponadto kompleksowa ochrona infrastruktury IT oraz aktywności podejmowanych przez pracowników wpływa na bezpieczeństwo kluczowych zasobów, w tym danych.

Elementy składowe

Bezpieczeństwo IT obejmuje działania związane z ochroną danych zapisywanych na wszystkich urządzeniach w organizacji. Jest to jeden z kluczowych procesów realizowanych przez działy IT, ponieważ wyciek danych może spowodować poważne konsekwencje i zakłócić ciągłość procesów biznesowych. Ponadto ochrona dotyczy również uruchamianych procesów oraz odwiedzanych stron www zapobiegając przed np. pishingiem. Najważniejsze elementy tego procesu to: