Top 8 funkcjonalności do zapewnienia bezpieczeństwa IT

8 funkcji

do zapewniania ochrony danych i przeciwdziałania incydentom

19 polityk DLP

do podnoszenia poziomu bezpieczeństwa IT i ochrony przed wyciekiem danych

1 system

do automatyzacji

i oszczędności czasu działów IT w organizacjach

Top 8 funkcjonalności sprawdzi się w przypadku

Co zyskasz?

Zabezpieczenie danych

Wdrażając funkcjonalności podnoszące poziom bezpieczeństwa IT, masz gwarancję, że dane Twoich klientów są chronione przed nieuprawnionymi dostępami osób zewnętrznych.

Zwiększenie wydajności procesów

Zapewniając odpowiednie bezpieczeństwo IT niwelujesz ryzyko wystąpienia incydentów, dzięki czemu zapobiegasz przestojom w funkcjonowaniu organizacji.

Pewność, że Twój wizerunek jest pod kontrolą

Wdrożenie skutecznego oprogramowania do zapewnienia bezpieczeństwa IT wpływa na poprawę reputacji Twojej organizacji, ponieważ zapobiegając cyberatakom, zwiększasz zaufanie wśród Twoich klientów.

Top 8 funkcjonalności

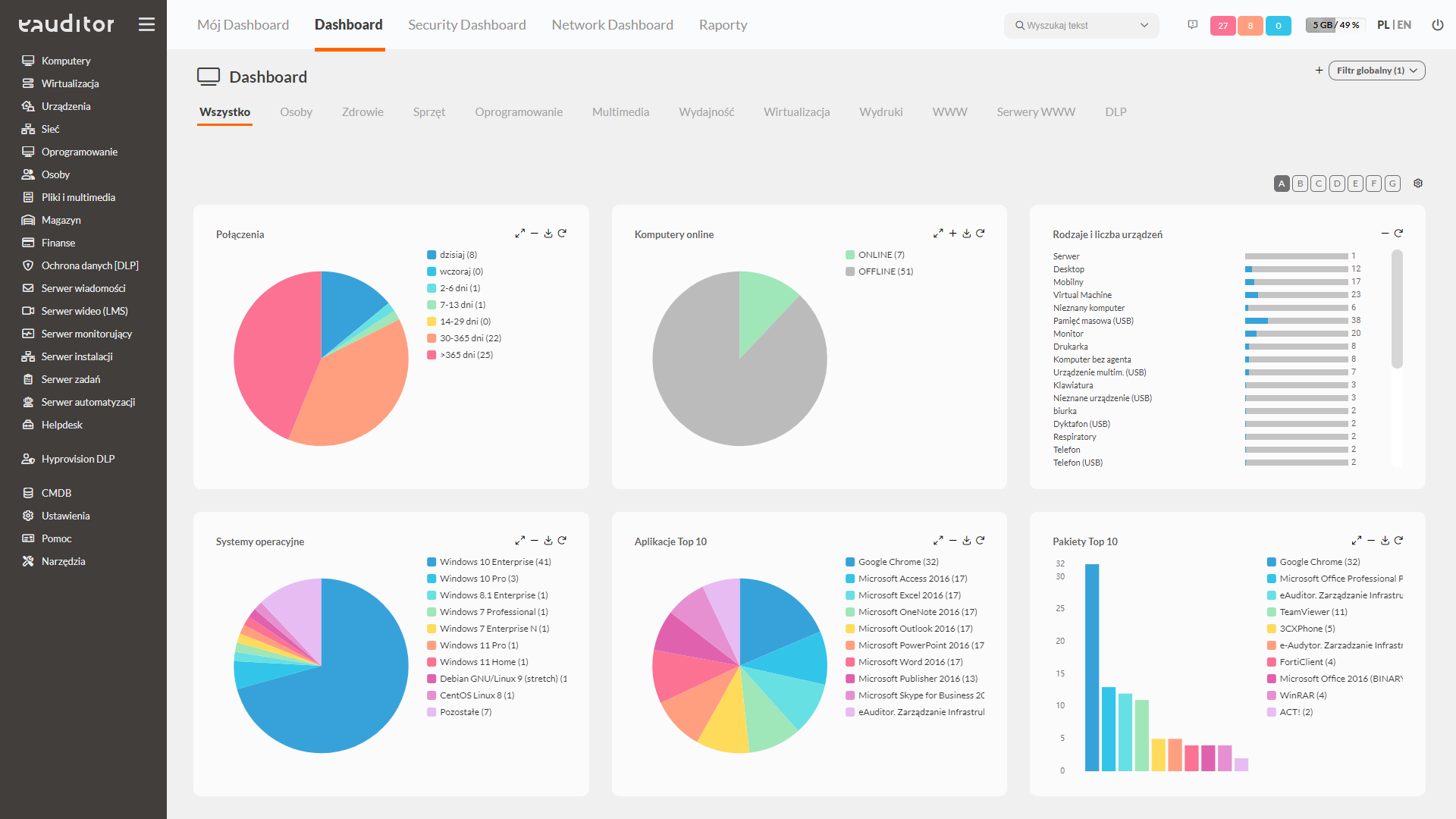

1. Wskaźniki bezpieczeństwa infrastruktury IT (SOC)

To funkcjonalność, która pozwala na wgląd do interaktywnych widgetów, prezentujących dane dotyczące infrastruktury IT. Dzięki temu administrator IT może w prosty sposób odczytywać istotne dla niego informacje dotyczące stanu zasobów IT w organizacji, które od razu będą widoczne na interaktywnych widgetach. Pozwala to także szybko zareagować w sytuacji wystąpienia jakichkolwiek nieprawidłowości czy zakłóceń w funkcjonowaniu infrastruktury.

DASHBOARD SYSTEMU | SECURITY DASHBOARD | NETWORK DASHBOARD | DASHBOARD ADMINISTRATORA

2. Bezpieczne zdalne połączenia z komputerami w sieci lokalnej i za NAT z wykorzystaniem technologii RTC

Obecne standardy pracy pozwalają na wykonywanie jej z dowolnego miejsca. Jednak połączenia sieciowe z komputerami, zarówno w sieci lokalnej, jak i poza siecią NAT, stanowią poważne ryzyko. Powodują je głównie luki w zabezpieczeniach systemu, które mogą być wykorzystywane przez cyberprzestępców. W związku z tym ważne jest, aby zapewnić użytkownikom pewność co do bezpieczeństwa zdalnych połączeń ze stacjami roboczymi w sieci.

PROTOKÓŁ RTC (W SIECI LOKALNEJ) | PROTOKÓŁ RTC (POZA NAT)

3. Wykorzystanie sztucznej inteligencji w procesie klasyfikowania stron internetowych na podstawie zawartości (treść) strony

Manualne klasyfikowanie stron internetowych oraz sprawdzanie ich bezpieczeństwa jest nie tylko procesem czasochłonnym, ale także nieefektywnym i zawodnym. Aby mieć pewność, że zweryfikowane strony są na pewno bezpieczne, należy w tym celu skorzystać ze sprawdzonych i innowacyjnych funkcjonalności w systemach IT. Dzięki wykorzystaniu sztucznej inteligencji witryny www są automatycznie analizowanie w oparciu o treść, także pod kątem potencjalnych zagrożeń.

BAZA CERT | BAZA URL HOUSE | REJESTR STRON HAZARDOWYCH

4. Zdalne i masowe szyfrowanie partycji systemowych i niesystemowych dla SSD/HDD i USB za pomocą MS BitLocker

Niezaszyfrowane dyski są podatne na dostęp przez osoby nieuprawnione, które mogą uzyskać wgląd do ważnych informacji związanych z działalnością firmy. Aby zapewnić ich ochronę, zaleca się wdrożenie rozwiązania do masowego szyfrowania dysków HDD/SSD i urządzeń USB za pomocą Microsoft BitLocker. Technologia ta pozwala na zdalne i automatyczne szyfrowanie dysków, co skutecznie chroni dane przed nieuprawnionym dostępem i umożliwia bezpieczne przechowywanie informacji w różnych środowiskach.

MASOWE ORAZ ZDALNE SZYFROWANIE/DESZYFROWANIE DYSKÓW HDD/SSD i USB

5. Monitorowanie uprawnień MS ACL

W rozbudowanych organizacjach zatrudniających kilkaset pracowników monitorowanie wszystkich uprawnień nadanych do określonych zasobów jest nie tylko trudne do wykonania, ale także ryzykowne. Przypisywanie uprawnień ręcznie może w końcu doprowadzić do błędów, co pozwoli nieautoryzowanym osobom na dostęp do danych szczególnej kategorii. Brak nadzoru nad uprawnieniami często prowadzi także do nieświadomej utraty informacji lub uszkodzenia infrastruktury IT. W systemie eAuditor administrator może w czasie rzeczywistym monitorować uprawnienia użytkowników do zasobów lokalnych i udostępnionych, dzięki wykorzystaniu specjalnego API.

PRAWA UŻYTKOWNIKÓW DO FOLDERÓW | FOLDERY UDOSTĘPNIONE UŻYTKOWNIKOM

6. Panel pracownika jako efektywna metoda informowania i szkolenia pracowników

Oprócz kluczowej roli firmy, jaką jest przeszkolenie pracowników w zakresie polityk bezpieczeństwa, ważne jest, aby zapewnić im dostęp do wiedzy i narzędzi, które pomogą zachować zgodność z wymogami bezpieczeństwa.

W systemie eAuditor Panel Pracownika udostępnia osobom zatrudnionym wgląd do informacji dotyczących ich produktywności, ostatnio wysłanych wiadomości, zgłoszeń do działu wsparcia technicznego, stanu pamięci komputera

i dostępnych szkoleń. Umożliwia to łatwe i szybkie zarządzanie swoimi działaniami i zadaniami związanymi

z bezpieczeństwem IT.

WZAJEMNA KOMUNIKACJA | INFORMACJE O UŻYWANYM SPRZĘCIE | ZGŁASZANIE KOMUNIKATÓW DO IT

7. Kiosk aplikacji jako metoda do bezpiecznego instalowania oprogramowania przez pracowników

Niektóre aplikacje instalowane przez pracowników mogą zawierać złośliwe oprogramowanie, co przyczynia się do ataków hakerskich na firmową sieć. Dlatego tak istotne jest, aby firmy monitorowały oprogramowania instalowane przez pracowników. Kiosk w Panelu Pracownika to gwarancja, że wszystkie instalacje dokonywane przez zatrudnione

w firmie osoby zostały zweryfikowane, a następnie zaakceptowane przez działy IT. Dodatkowo przesyłanie aplikacji do repozytorium oraz pobieranie ich przez pracowników odbywa się z wykorzystaniem SSL, co gwarantuje wysoki poziom bezpieczeństwa. Dodatkowym ułatwieniem dla administratorów jest także fakt, że system eAuditor automatycznie informuje nie tylko o braku instalacji wymaganego przez dany dział oprogramowania, ale także o niewykorzystywaniu go w pracy.

ZBIORCZA INSTALACJA I DEINSTALACJA | AKTUALIZACJE OPROGRAMOWAŃ I APLIKACJI

8. Wybrane polityki bezpieczeństwa DLP w praktyce

Obecnie wiele organizacji pochodzących z różnych sektorów gospodarki coraz częściej narażonych jest na ataki cyberprzestępców. Hakerzy stają się także coraz skuteczniejsi w swoich działaniach. Określone polityki bezpieczeństwa DLP (Data Loss Prevention) pozwalają monitorować i kontrolować przesyłanie danych szczególnej kategorii w organizacji, chroniąc tym samym przed cyberatakami. Dzięki rozbudowanym funkcjonalnościom umożliwiają także wykrywanie i blokowanie prób wycieku danych, obejmując wysyłane maile, dokumenty oraz pliki przesyłane do aplikacji chmurowych.

Polityki DLP do kompleksowej ochrony przed wyciekiem danych:

FINGERPRINT | SCHEDULED TAGGING | FILE MOVE COPY | EMAIL | CLOUD STORAGE