Analiza kluczowych wskaźników bezpieczeństwa IT (SOC)

- Interaktywne widgety

- Dashboard

- Security Dashboard

- Network Dashboard

- Mój Dashboard

Analiza kluczowych wskaźników bezpieczeństwa IT (SOC)

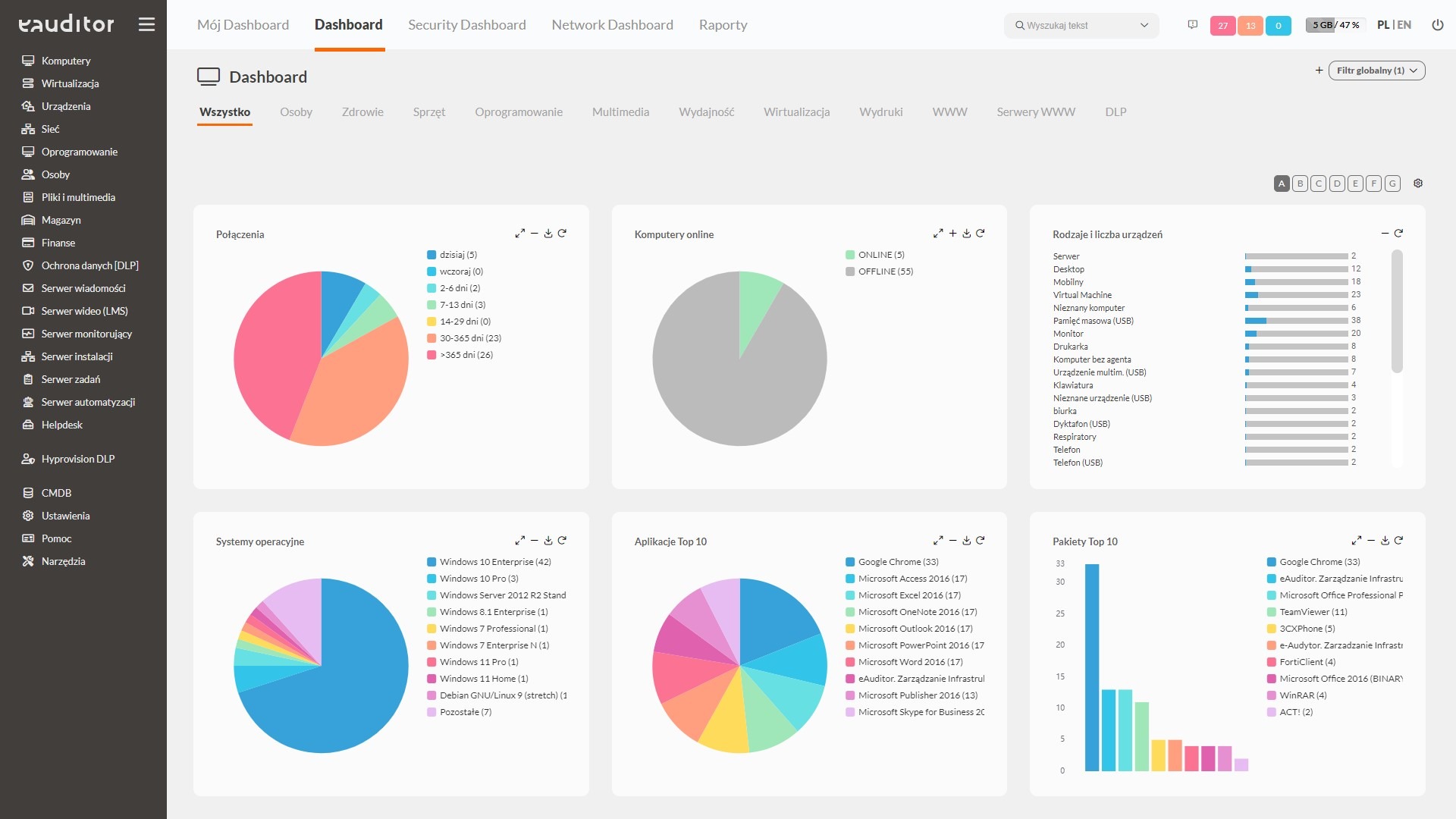

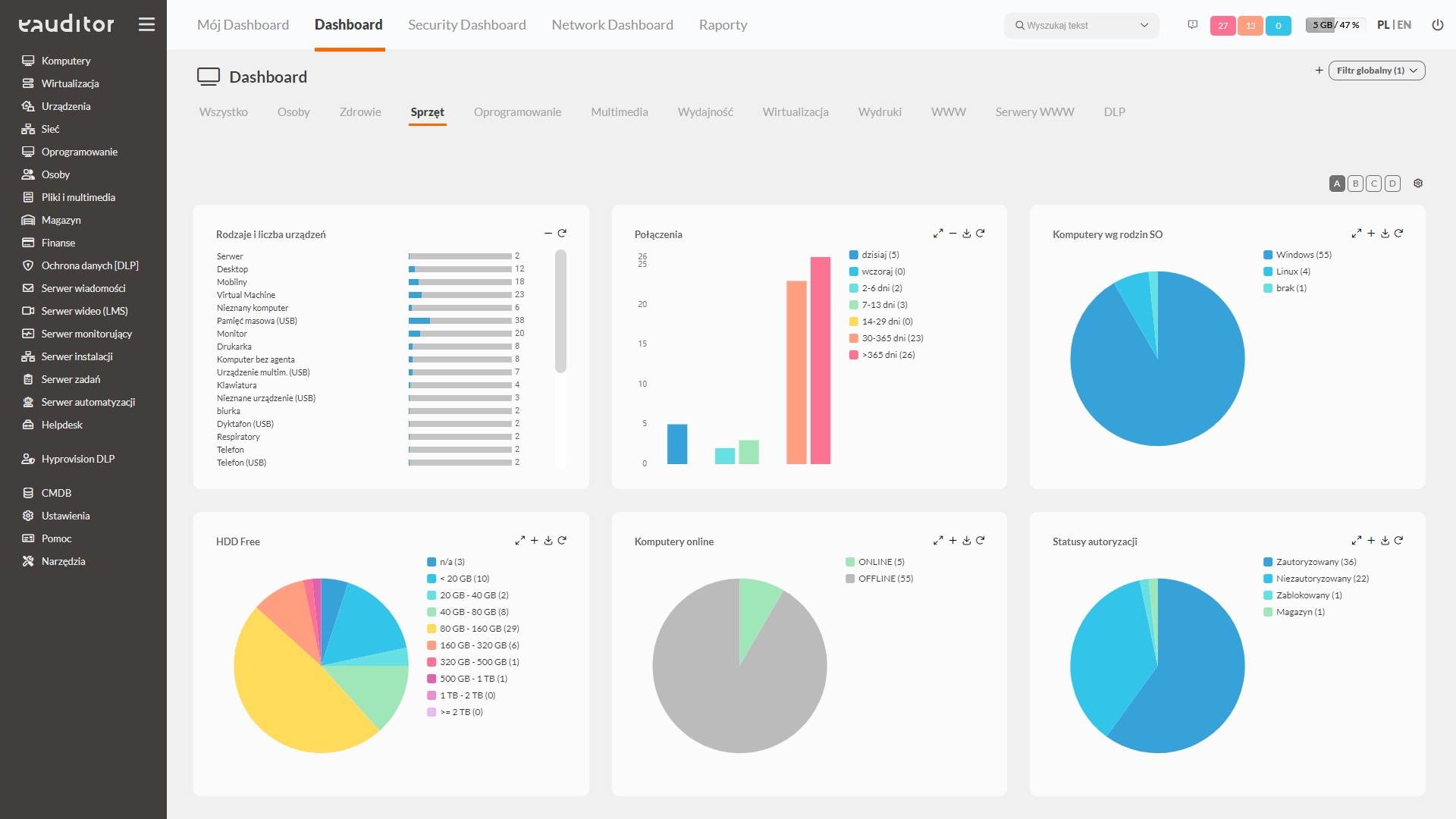

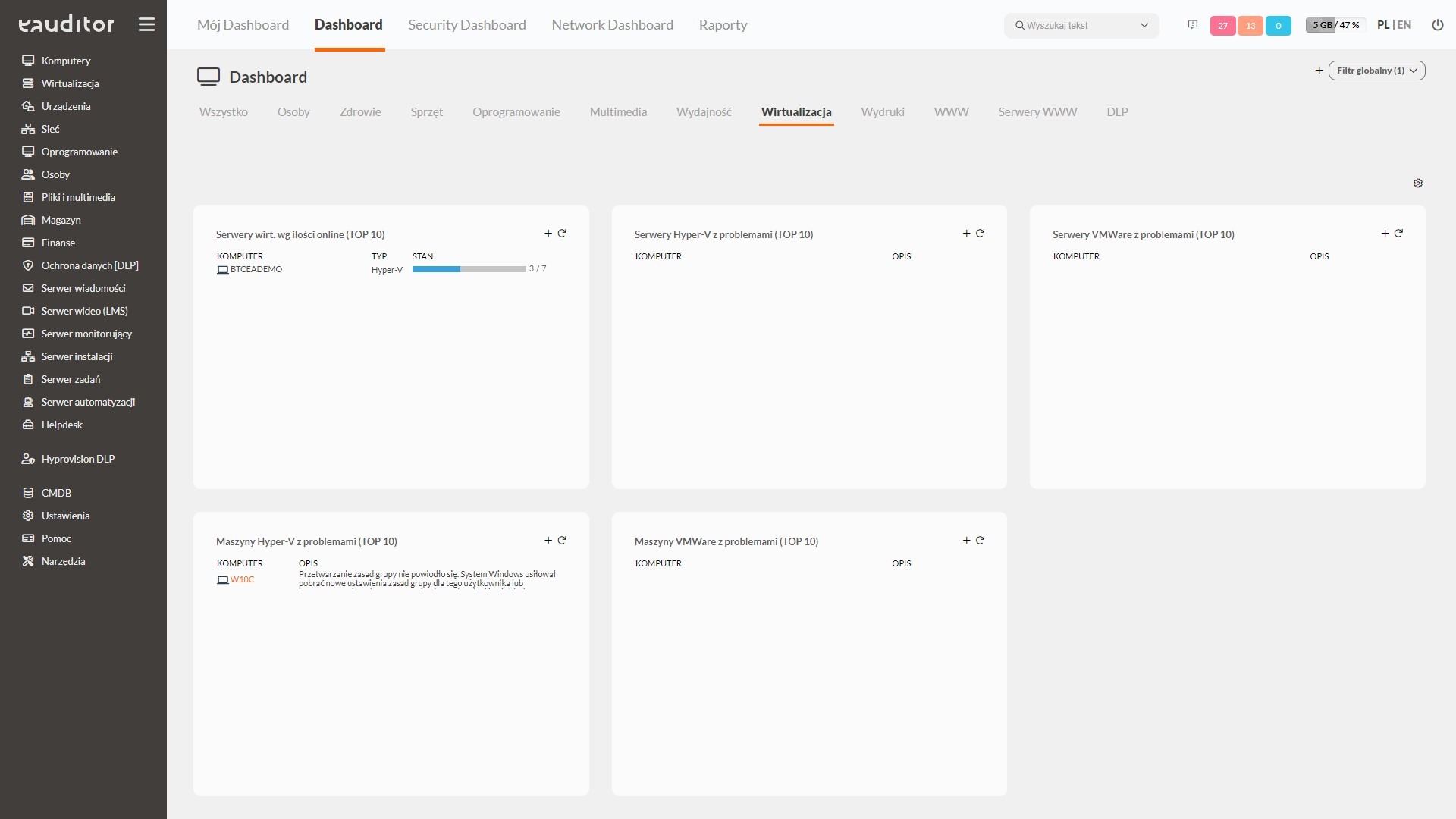

Dashboard

W systemie eAuditor możliwy wgląd do interaktywnych widgetów prezentujących dane. Dzięki temu administratorzy w łatwy i prosty sposób mogą odczytywać kluczowe informacje na temat infrastruktury IT. W systemie dostępnych jest ponad 200 dashboardów, pogrupowanych w 11 kategorii:

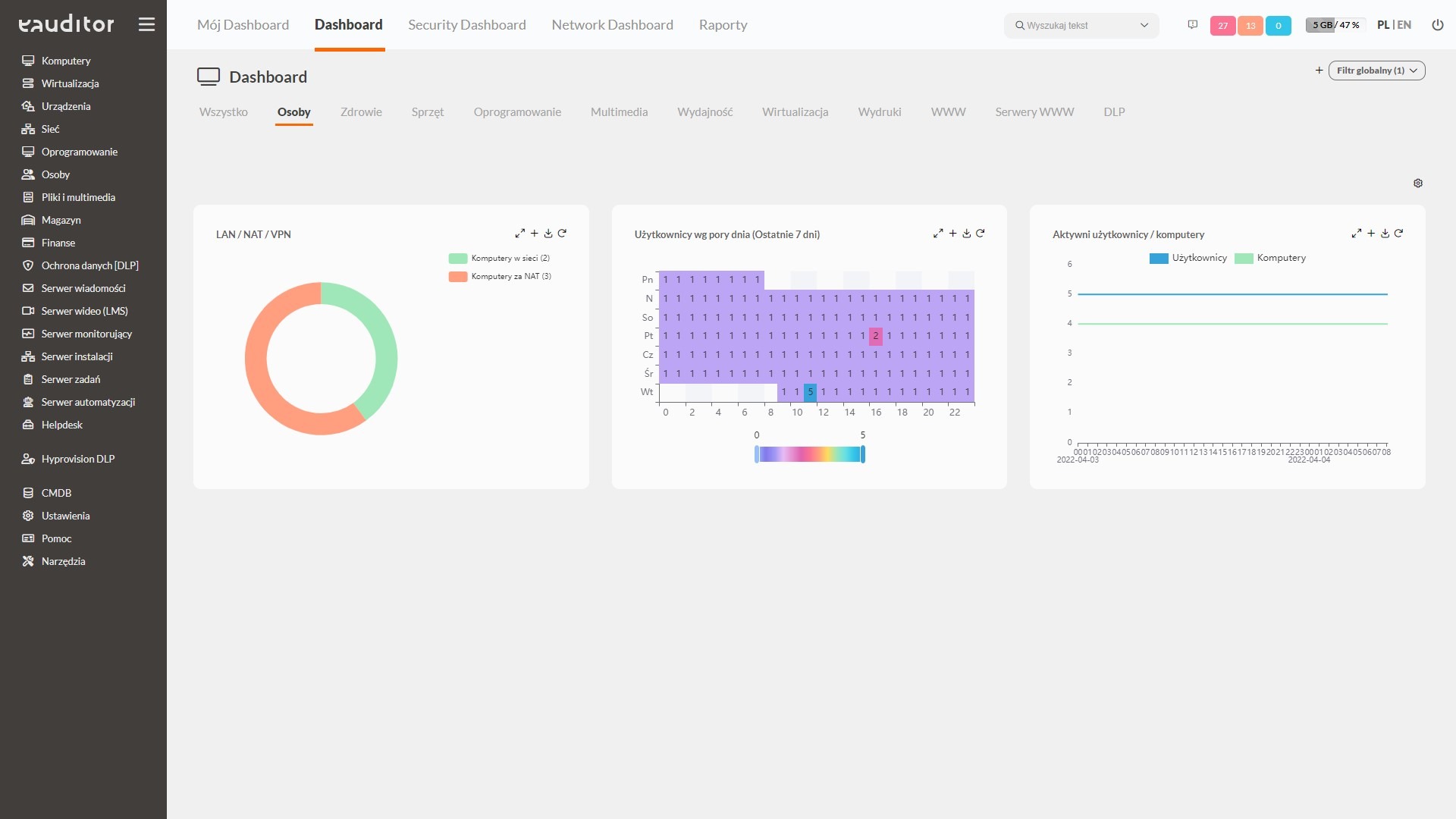

- Osoby,

- Zdrowie,

- Sprzęt,

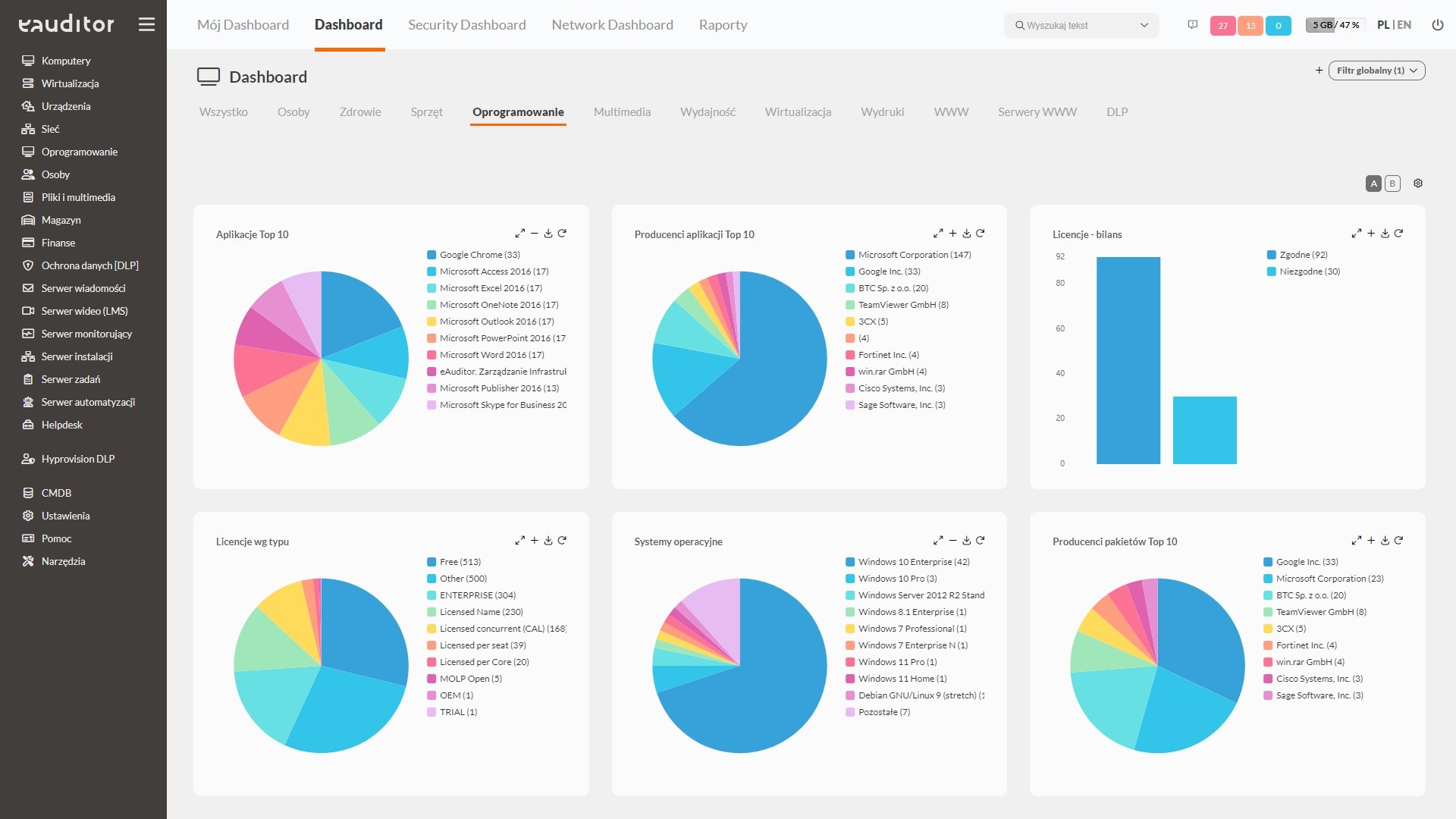

- Oprogramowanie,

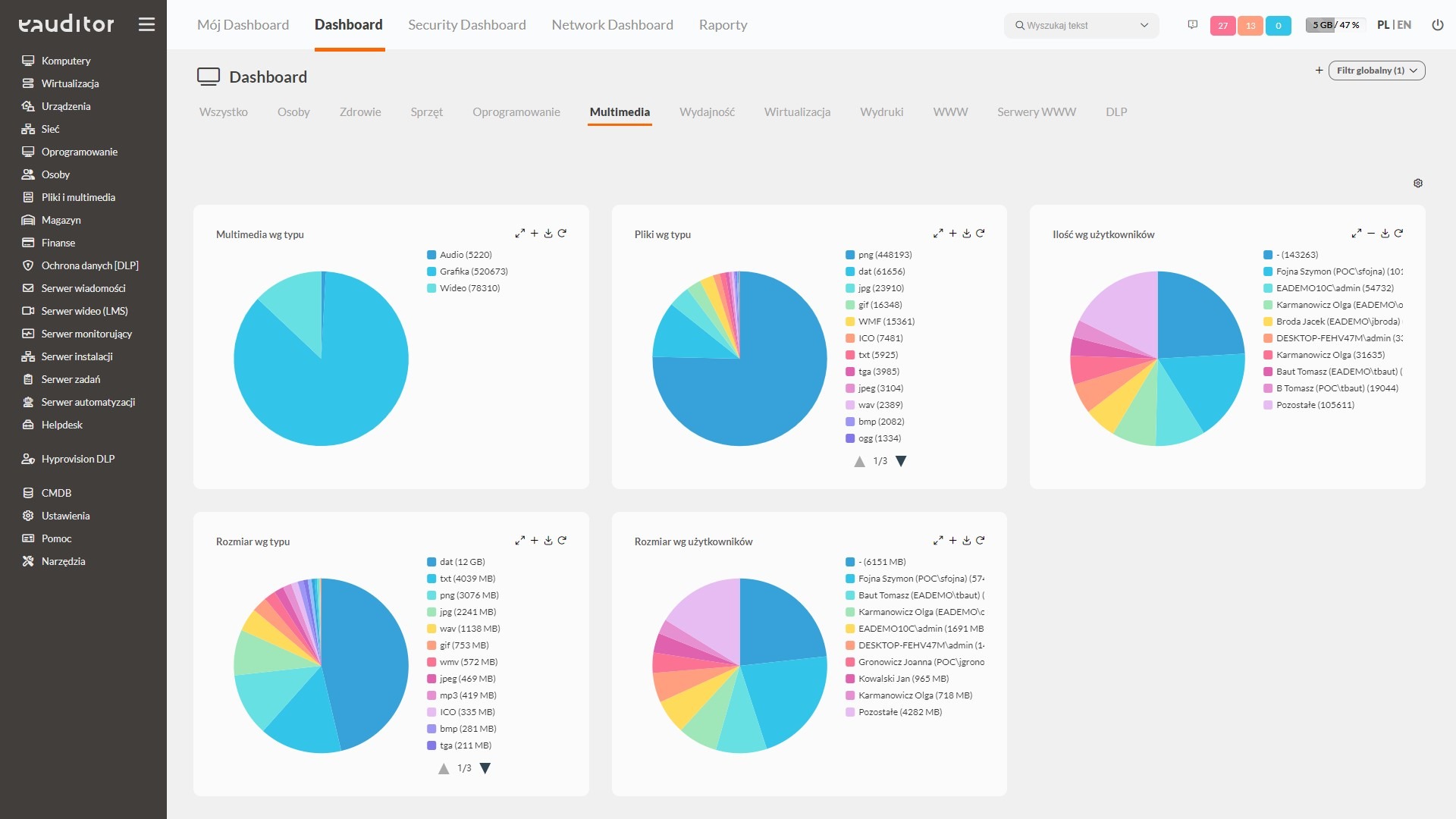

- Multimedia,

- Wydajność,

- Wirtualizacja,

- Wydruki,

- WWW,

- Serwery WWW,

- DLP.

W tej zakładce znajdują się wszystkie informacje dotyczące aktualnego stanu zasobów IT w organizacji. Dzięki temu administrator posiada dostęp do całej infrastruktury IT, którą może nadzorować pod kątem analizy bezpieczeństwa informacji. Dodatkowo wszystkie dashboardy są konfigurowalne, co oznacza, że administrator może dostosować je według własnych oczekiwań. To pozwala mu monitorować np. aplikacje pod kątem ich najczęstszego wykorzystywania przez pracowników w firmie.

Korzyści

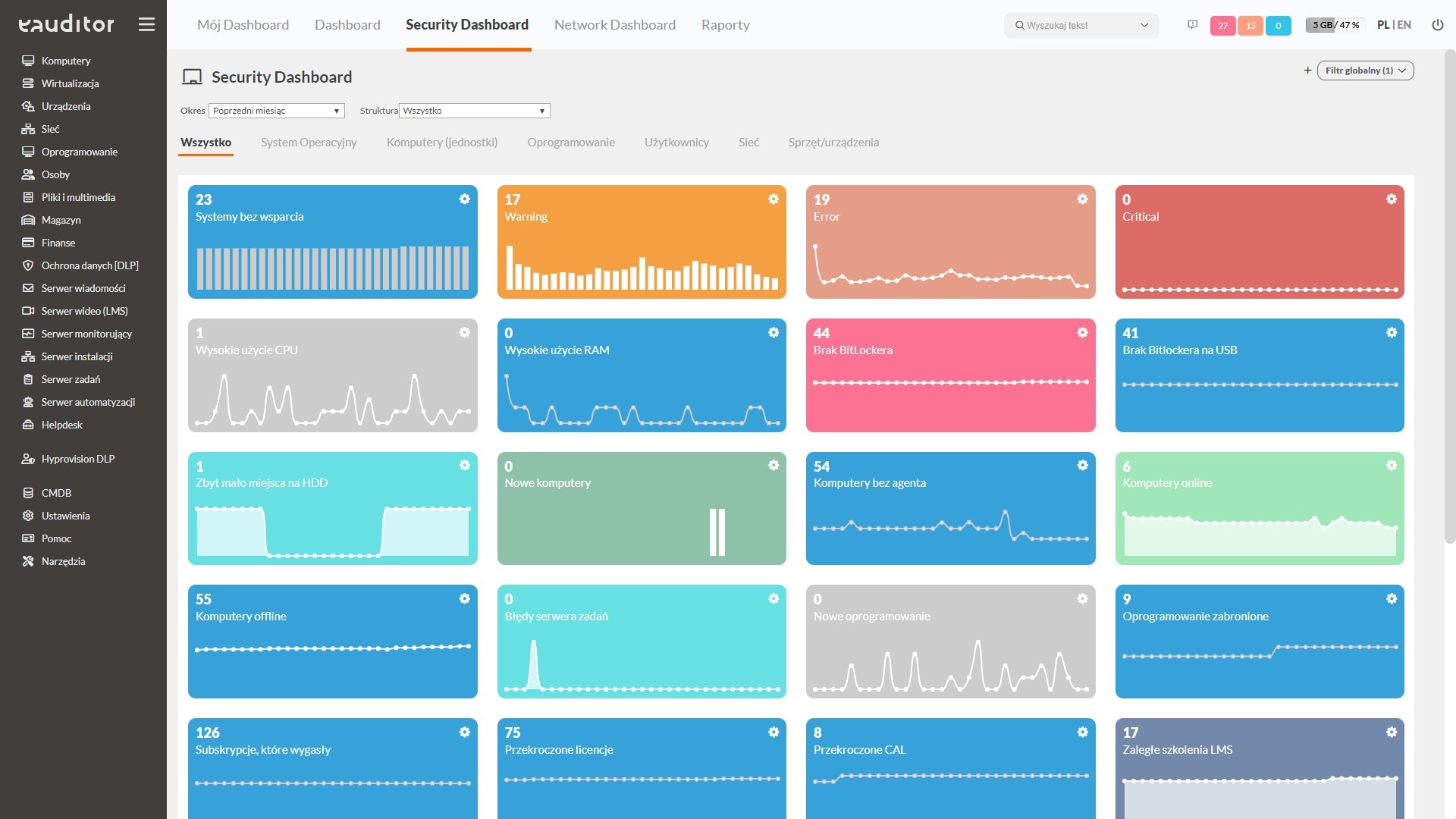

Security Dashboard

W ramach tego widoku dostępne są wszystkie informacje o kluczowych wskaźnikach pracy infrastruktury IT. Pogrupowano je według sześciu kategorii:

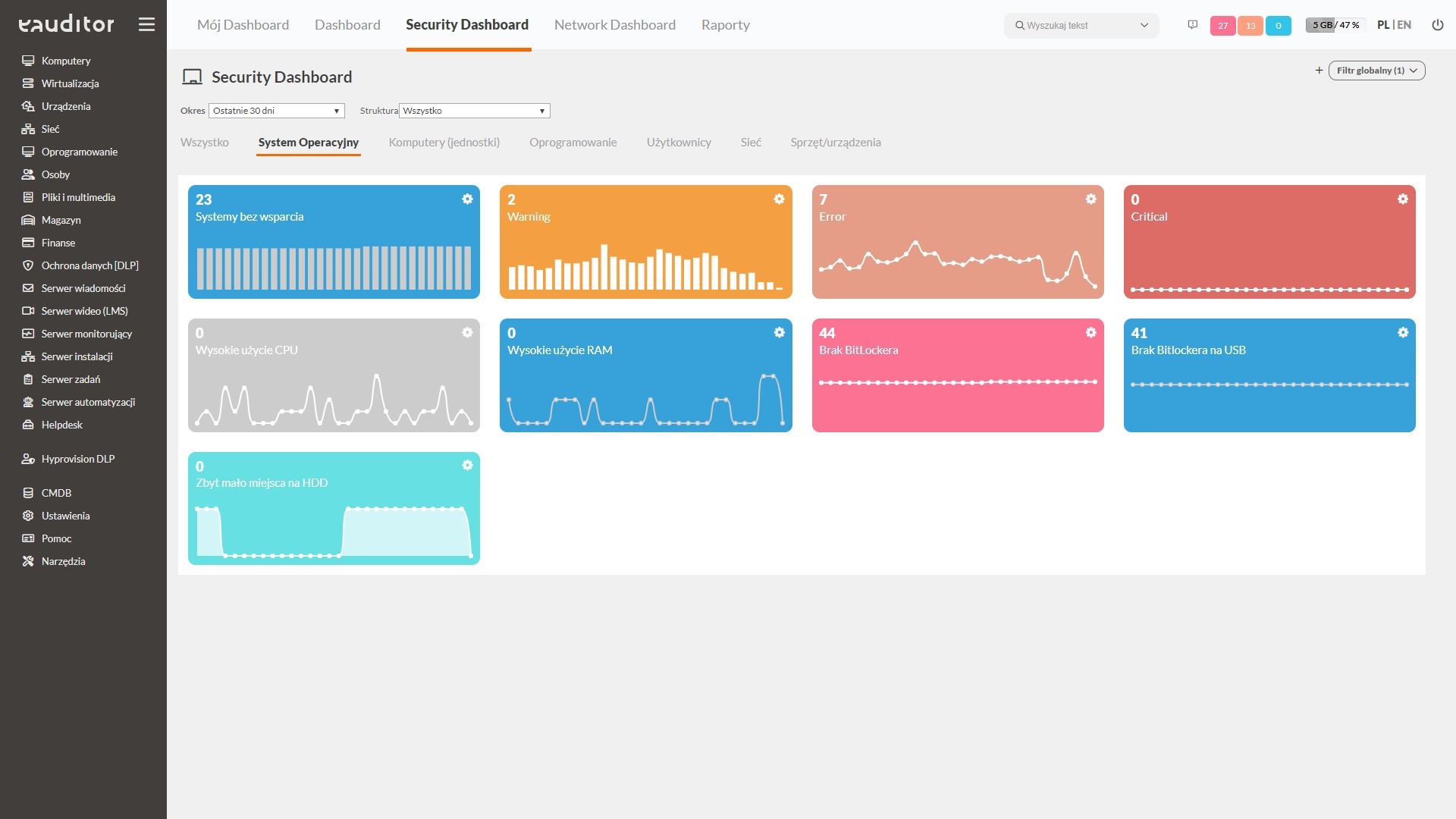

System operacyjny

W tej zakładce prezentowane są szczegółowe informacje dotyczące systemów operacyjnych. Administrator dążąc do zachowania bezpieczeństwa posiada wgląd do następujących kategorii:

- systemy bez wsparcia – pozwala na łatwe weryfikowanie nieaktualnych systemów operacyjnych, tym samym narażonych na niebezpieczeństwo, np. wyciek danych,

- wysokie zużycie CPU – informuje na ilu komputerach wykorzystanie procesora jest zbyt wysokie, dzięki czemu zabezpiecza przed ich przeciążeniem,

- wysokie użycie RAM – wskazuje na ilu komputerach pamięć RAM przekracza górną granicę dostępnej wolnej pamięci operacyjnej,

- brak BitLockera – informuje, które z komputerów w danej sieci nie posiadają zaszyfrowanego dysku BitLockerem,

- zbyt mało miejsca HDD – prezentuje, który z komputerów ma zbyt mało miejsca na dyskach twardych.

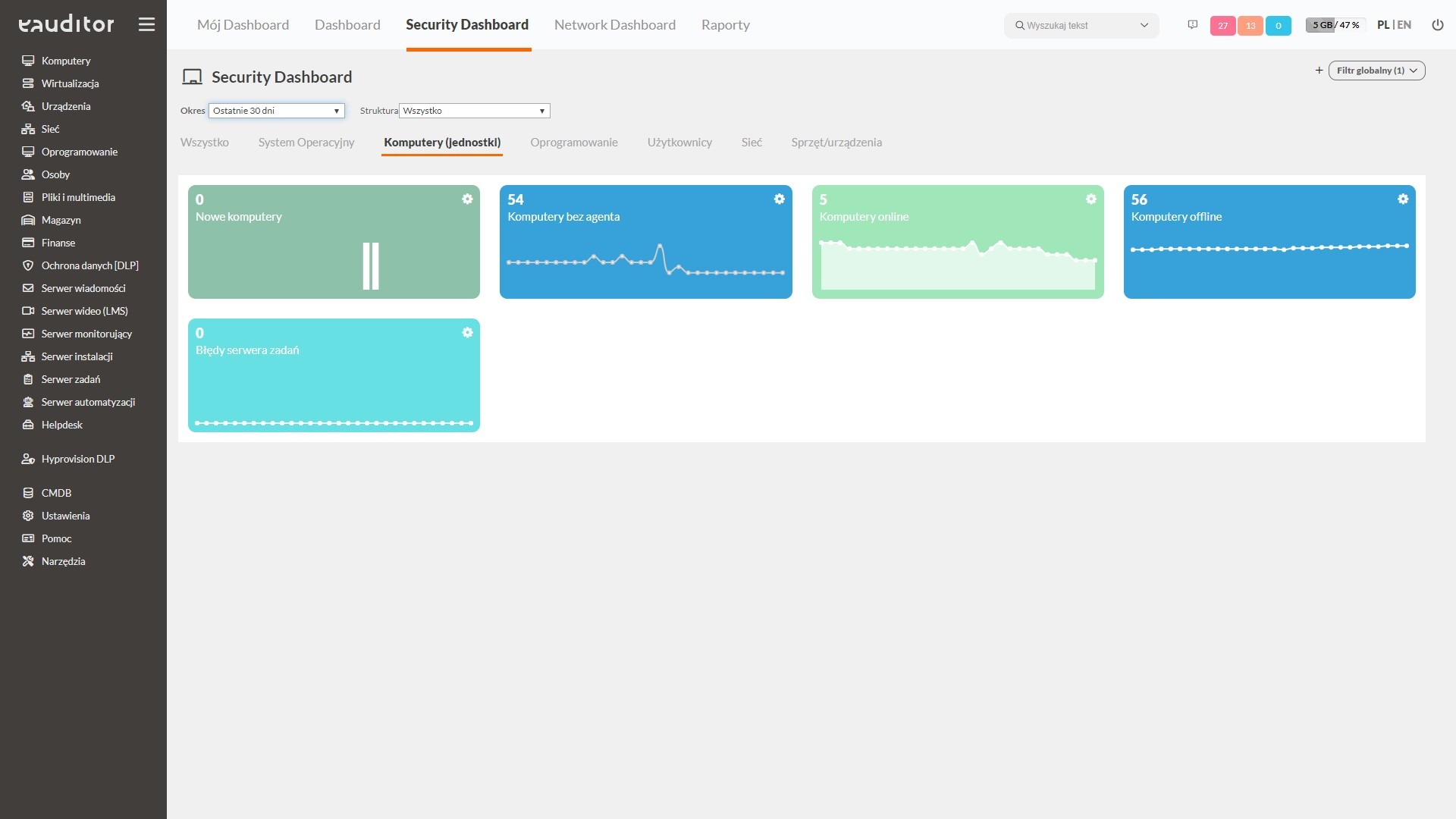

Komputery

W tej zakładce prezentowane są szczegółowe informacje dotyczące komputerów. Administrator dążąc do zachowania bezpieczeństwa posiada wgląd od następujących kategorii:

- komputery online – informuje o liczbie aktywnych komputerów w określonym czasie,

- komputery offline – informuje o liczbie nieaktywnych komputerów w określonym czasie,

- błędy serwera zadań – pokazuje liczbę zadań, które nie zostały wykonane poprawnie w danym dniu. Pozwala to na weryfikację i ponowne wysłanie polecenia już po jego korekcie,

- komputery bez Agenta – wskazuje na ilu komputerach w danej sieci nie ma zainstalowanych agentów,

- nowe komputery – przedstawia liczbę nowych komputerów podpiętych w danym dniu do systemu. Dzięki temu możliwe jest zidentyfikowanie nieautoryzowanych instalacji agentów na danych komputerach,

- komputery z naruszoną polityka DLP – przedstawia na ilu komputerach w systemie została naruszona polityka bezpieczeństwa,

- komputery z nieaktualną polityką DLP – informuje na ilu komputerach w systemie nie ma zainstalowanej aktualnej polityki DLP.

Oprogramowanie

W tej zakładce prezentowane są szczegółowe informacje dotyczące oprogramowań. Administrator dążąc do zachowania bezpieczeństwa posiada wgląd od następujących kategorii:

- nowe oprogramowanie – przedstawia informacje o nowych oprogramowniach zainstalowanych na komputerze,

- oprogramowanie zabronione – informuje o tym, które oprogramowania zainstalowane na komputerach są zabronione, a które dozwolone (istnieje możliwość automatycznej deinstalacji oprogramowania, jeśli takie się pojawi),

- subskrypcje, które wygasły – przedstawia informacje o tym, które subskrypcje zainstalowane na komputerach wygasły.

- przekroczone licencje – informuje o oprogramowaniach, które nie posiadają aktualnej licencji. W systemie możliwe jest porównanie ilości zainstalowanego oprogramowania w stosunku do ilości posiadanych licencji.

- przekroczone CAL – przedstawia na ilu oprogramowaniach licencja CAL została przekroczona. Dzięki temu możliwe jest znacznie szybsze reagowanie i np. dokupienie licencji.

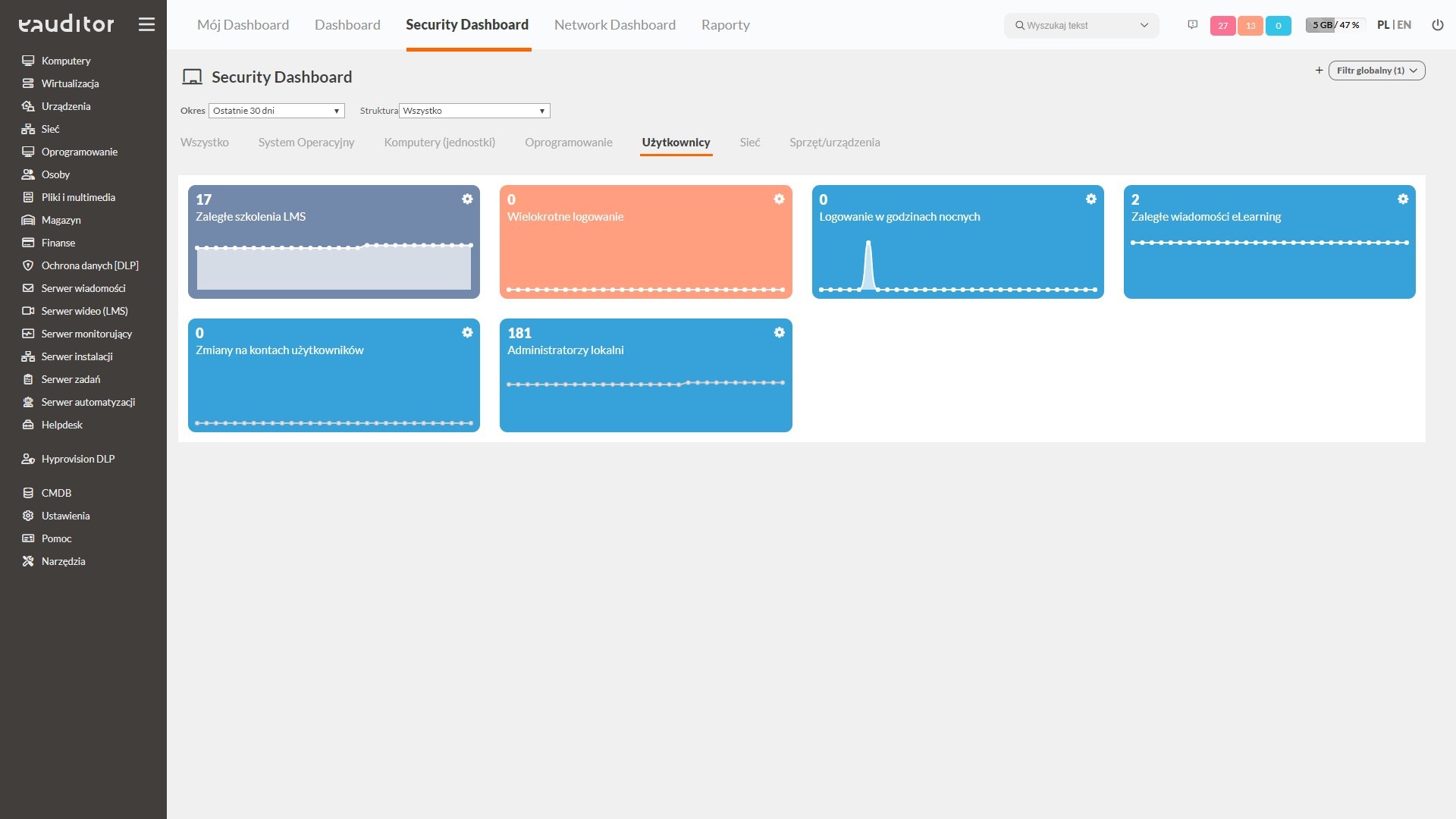

Użytkownicy

W tej zakładce prezentowane są szczegółowe informacje dotyczące użytkowników. Administrator dążąc do zachowania bezpieczeństwa posiada wgląd od następujących kategorii:

- zaległe szkolenia LMS – wskazuje ilu pracowników nie ukończyło szkolenia w zalecanym stopniu,

- wielokrotne logowanie – przedstawia ilu użytkowników w danym dniu jest zalogowanych na więcej niż jednym urządzeniu,

- logowanie w godzinach nocnych – prezentuje ilu pracowników logowało się w godzinach poza obowiązującym czasem funkcjonowania firmy,

- zaległe wiadomości e-Learning – system umożliwia potwierdzenie czy oraz kiedy dany użytkownik zapoznał się z szkoleniem,

- zmiany na kontach użytkowników – przedstawia ilość oraz rodzaj operacji prowadzonych na użytkownikach/grupach, które zostały wykonane w danym dniu. Umożliwia to szybką weryfikację i wykonanie konkretnego działania, które może zapobiec wyciekom danych,

- administratorzy lokalni – liczba administratorów lokalnych zalogowanych do PC z eAgentem.

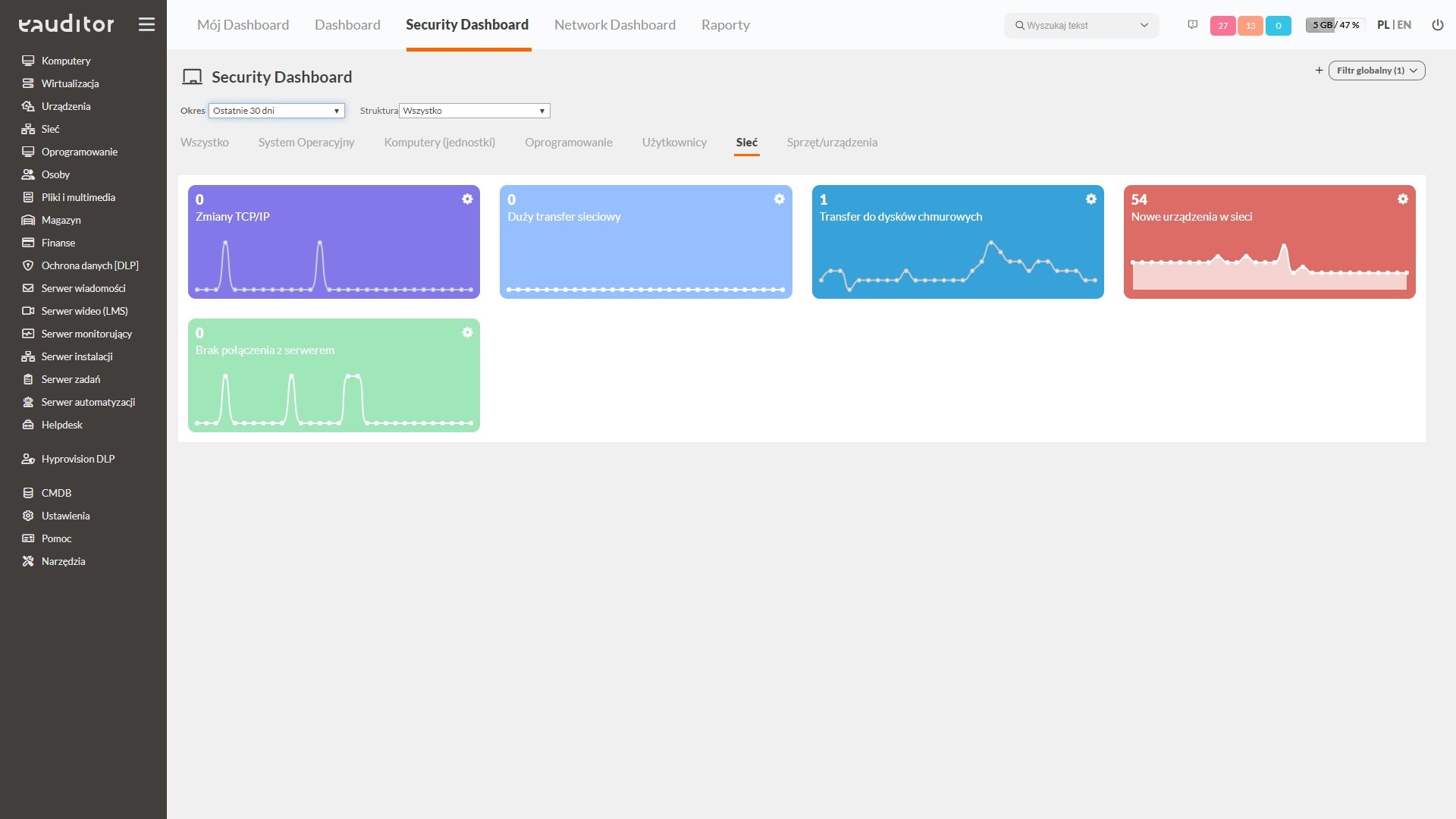

Sieć

W tej zakładce prezentowane są szczegółowe informacje dotyczące sieci. Administrator dążąc do zachowania bezpieczeństwa posiada wgląd od następujących kategorii:

- zmiany TCP/IP – przedstawia zmiany z adresu dynamicznego na statyczny. Dzięki temu administrator może wykryć taki incydent w szybkim czasie oraz błyskawicznie na niego zareagować,

- duży transfer sieciowy – informuje na ilu komputerach w danej sieci transfer sieciowy przekroczył ustalony próg bezpieczny,

- monitorowanie transferu do dysków chmurowych – w prosty i czytelny sposób przedstawia ilość danych transferowanych na serwisy hostingowe. Administrator może zareagować w odpowiednim czasie i wykryć podejrzane transfery do serwisu, skutecznie zmniejszając ryzyko utraty danych,

- nowe urządzenia w sieci – przedstawia liczbę nowych urządzeń podpiętych do sieci w danym dniu,

- brak połączenia z serwerem – informuje, na ilu komputerach w danej sieci agent systemu eAuditor stracił połączenie z serwerem. Dzięki temu administrator może zareagować na ten incydent w odpowiednim czasie.

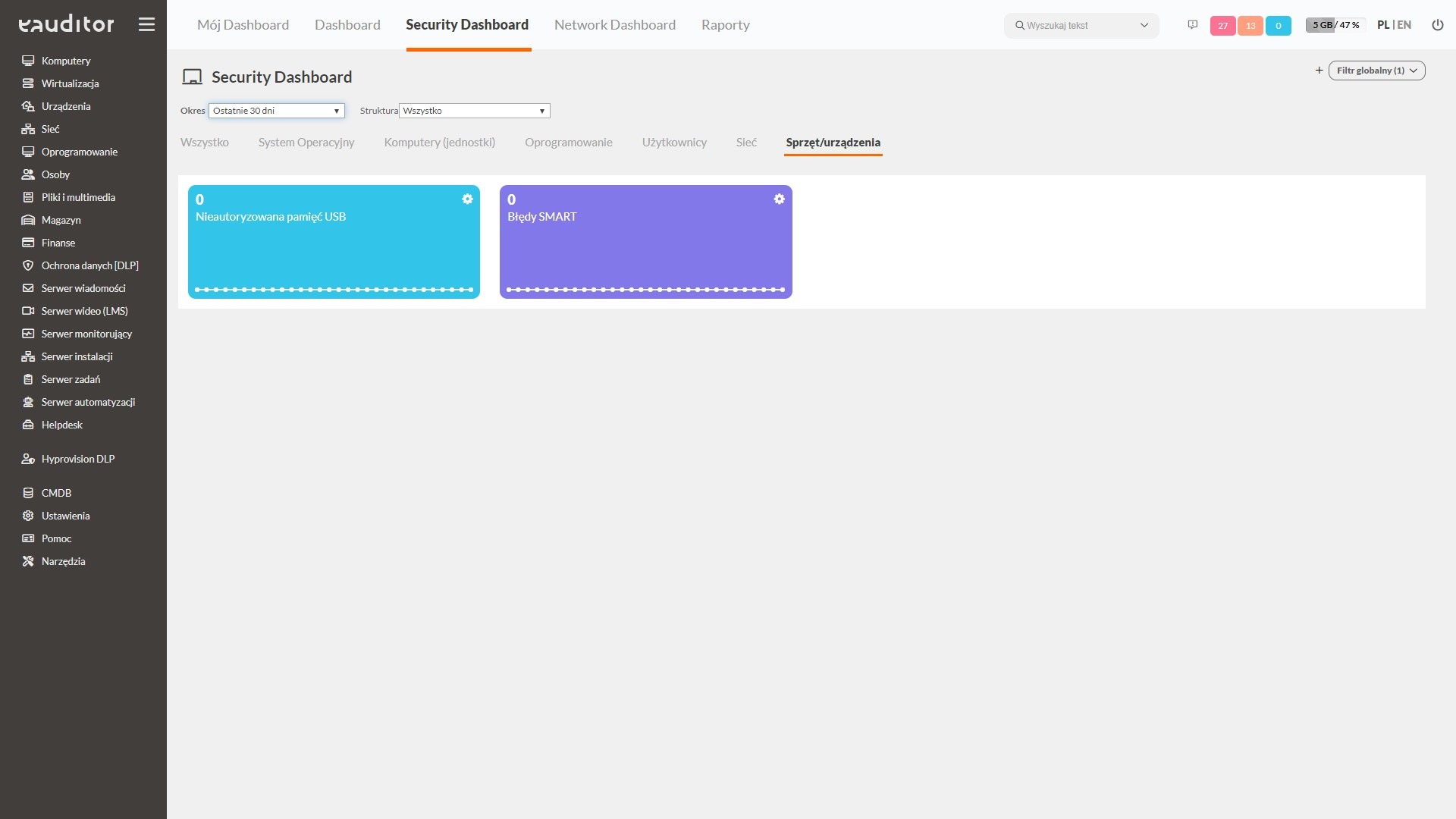

Sprzęt/urządzenia

W tej zakładce prezentowane są szczegółowe informacje dotyczące sprzętu/urządzeń. Administrator dążąc do zachowania bezpieczeństwa posiada wgląd od następujących kategorii:

- nieautoryzowana pamięć USB – wskazuje liczbę wykrytych pamięci przenośnych, które nie zostały zaakceptowane przez administratora,

- błędy smart – informuje o błędach SMART na komputerach podłączonych do systemu eAuditor.

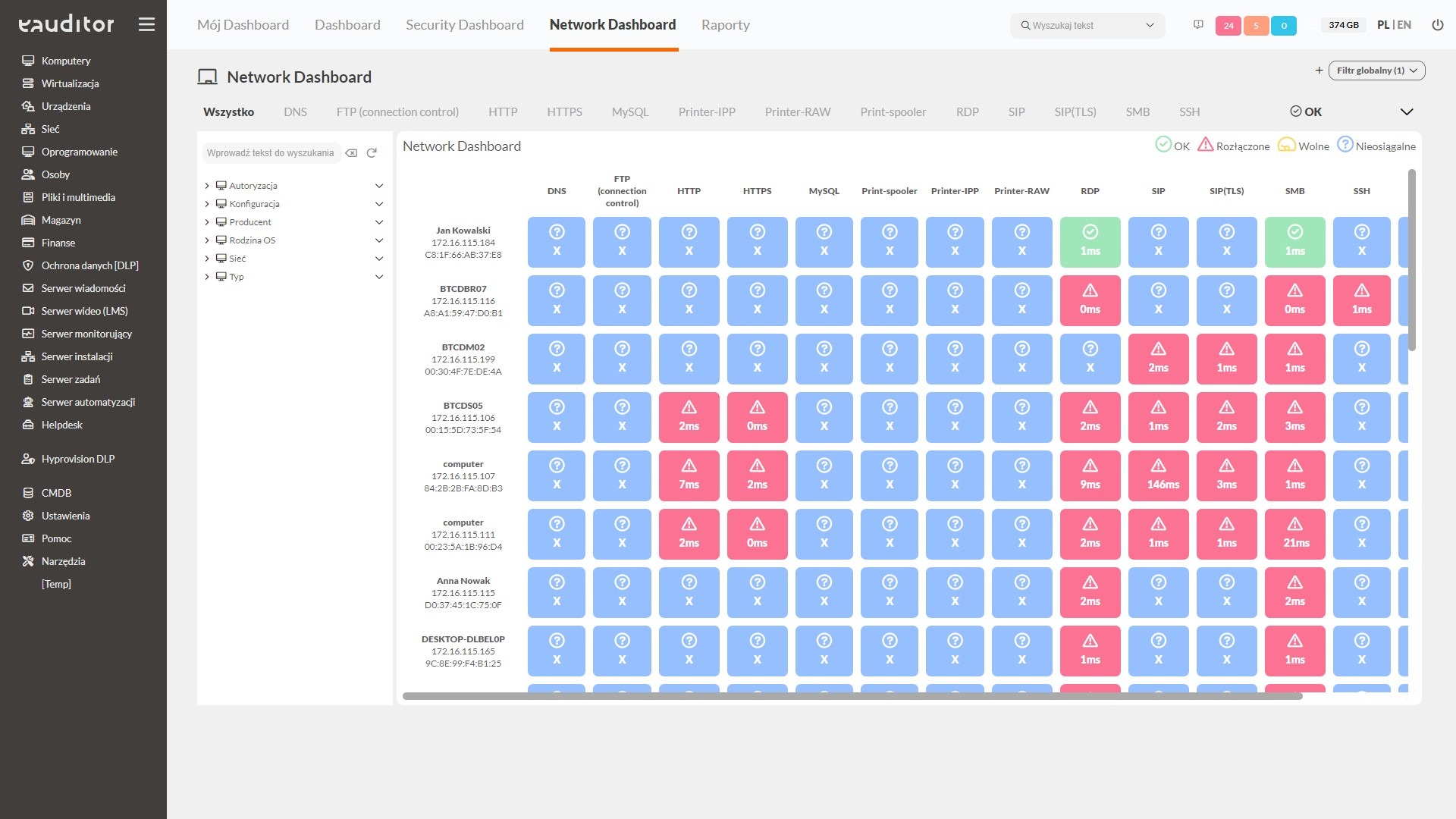

Network Dashboard

W ramach Network Dashboard dostępne jest graficzne przedstawianie połączeń między urządzeniami podłączonymi do sieci oraz serwisami, z którymi się łączą, wraz z zapisanym średnim czasem wymaganym do nawiązania tego połączenia. W systemie dostępne są cztery statusu określające połączenie między urządzeniem a serwisem.

- OK – aktywne połączenie z serwisem oraz czas połączenia nie przekracza wartości progowej,

- Wolne – aktywne połączenie z serwisem, jednak czas połączenia przekracza wartość progową,

- Rozłączone – tak aktywnego połączenia z serwisem. Wyświetlana wartość czasowa jest ostatnią wartością historyczną, dla której połączenie zostało uzyskane,

- Nieosiągalne – brak możliwości nawiązania połączenia z serwisem.

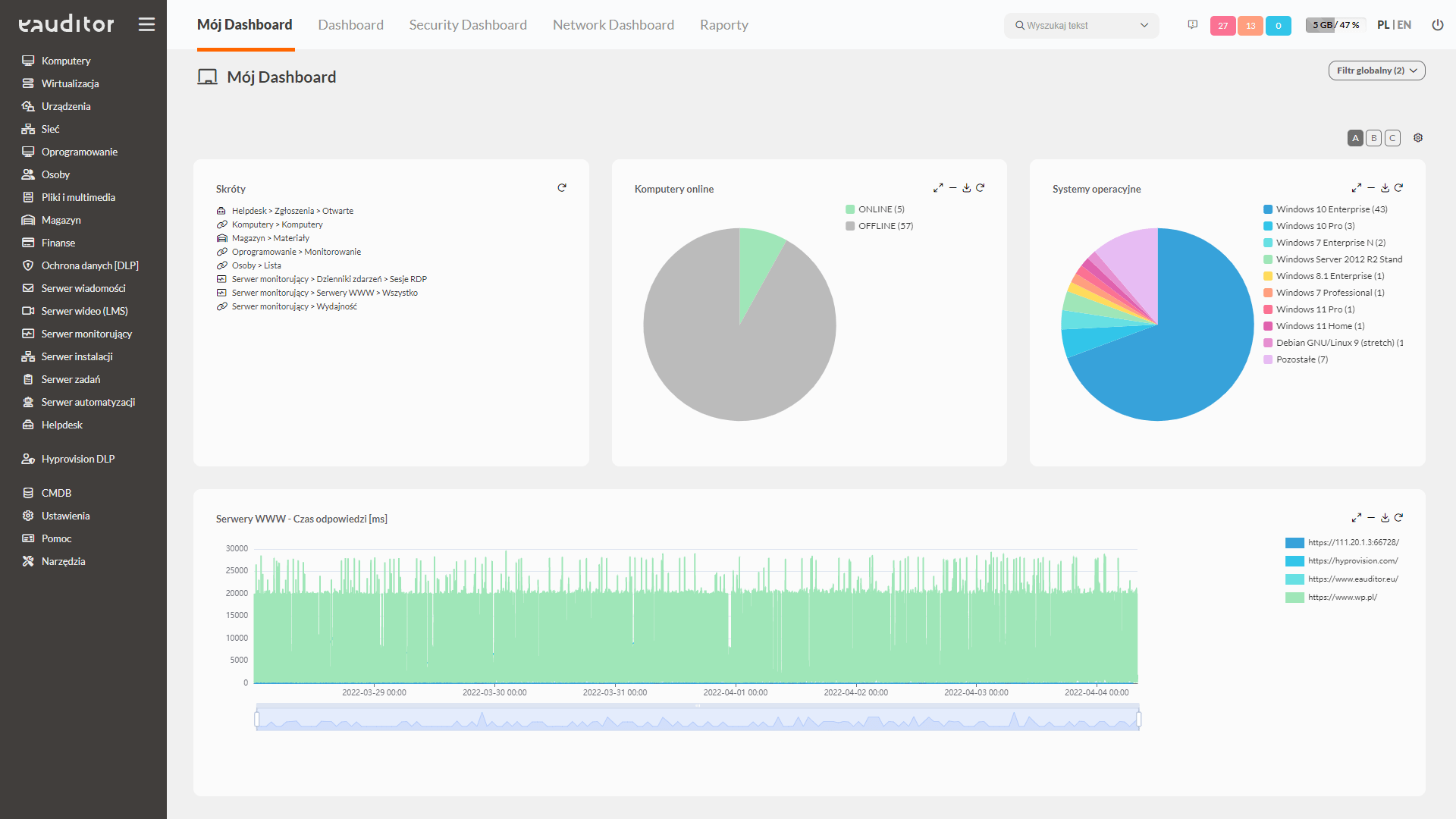

Mój Dashboard

W ramach funkcji Mój Dashboard możliwe jest utworzenie własnego widoku pod konkretnego użytkownika systemu. Dzięki temu administratorzy zajmujący się różnymi kwestiami w organizacji mogą szybciej dotrzeć do kluczowych informacji. Każdy z nich może kopiować różne widgety z sekcji Dashboard lub Security Dashboard. Dodatkowo skróciliśmy ścieżkę dotarcia do dowolnego widoku z konsoli umożliwiając dodawanie skrótów. Teraz za pomocą dwóch kliknięć można przejść do karty szczegółowej monitorowanego sprzętu.